Page 71 - SEGURIDAD_INFORMÁTICA_2020_COLOR

P. 71

Seguridad informática – Prácticas de laboratorio 69 Seguridad informática – Prácticas de laboratorio 70

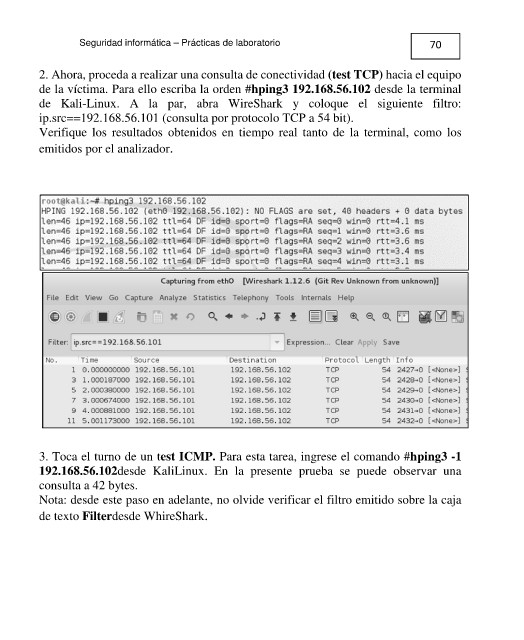

-WireShark: herramienta (analizadora de protocolos) que permite la verificación de 2. Ahora, proceda a realizar una consulta de conectividad (test TCP) hacia el equipo

consultas mediante el uso de diversos comandos. Se puede descargar desde su página de la víctima. Para ello escriba la orden #hping3 192.168.56.102 desde la terminal

oficial: https://www.wireshark.org. de Kali-Linux. A la par, abra WireShark y coloque el siguiente filtro:

ip.src==192.168.56.101 (consulta por protocolo TCP a 54 bit).

El ataque DOS Verifique los resultados obtenidos en tiempo real tanto de la terminal, como los

emitidos por el analizador.

Una vez listas las herramientas, proceda a realizar lo siguiente:

1. Comience explorando la dirección IP tanto de la máquina que contiene Kali-Linux,

como del equipo con Metasploitable.

En este caso se tiene qué, Kali-Linux (atacante) cuenta con la IP: 192.168.56.101, y

sobre la máquina con Metasploitable (víctima) se tiene la dirección 192.168.56.102.

3. Toca el turno de un test ICMP. Para esta tarea, ingrese el comando #hping3 -1

192.168.56.102desde KaliLinux. En la presente prueba se puede observar una

consulta a 42 bytes.

Nota: desde este paso en adelante, no olvide verificar el filtro emitido sobre la caja

de texto Filterdesde WhireShark.

Cuadernillo de trabajo