Page 101 - SEGURIDAD_INFORMÁTICA_2020_COLOR_Protegido

P. 101

Seguridad informática – Prácticas de laboratorio 99 Seguridad informática – Prácticas de laboratorio 100

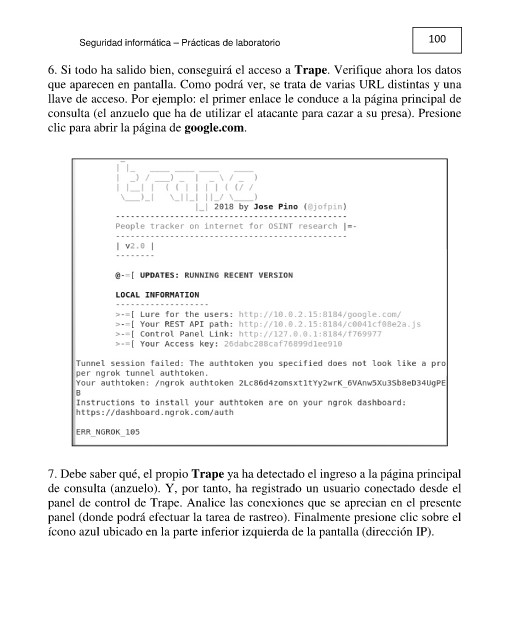

4. La siguiente pantalla se encarga de darle a conocer las pautas de configuración 6. Si todo ha salido bien, conseguirá el acceso a Trape. Verifique ahora los datos

de zona para el uso del software. Para lo que será necesario su registro en: que aparecen en pantalla. Como podrá ver, se trata de varias URL distintas y una

https://ngrok.com (DDNS) para la obtención de un token. llave de acceso. Por ejemplo: el primer enlace le conduce a la página principal de

consulta (el anzuelo que ha de utilizar el atacante para cazar a su presa). Presione

clic para abrir la página de google.com.

5. Una vez hecho el registro en la página anterior, se verá el token correspondiente.

El cual debe copiarse y pegarse sobre la terminal de comandos. Seguramente se

requerirá también, la generación de una clave de Google para la navegación sobre

mapas (tarea que ha de efectuarse más adelante). Presione ENTER.

7. Debe saber qué, el propio Trape ya ha detectado el ingreso a la página principal

de consulta (anzuelo). Y, por tanto, ha registrado un usuario conectado desde el

panel de control de Trape. Analice las conexiones que se aprecian en el presente

panel (donde podrá efectuar la tarea de rastreo). Finalmente presione clic sobre el

ícono azul ubicado en la parte inferior izquierda de la pantalla (dirección IP).

Cuadernillo de trabajo