Page 14 - SEGURIDAD_INFORMÁTICA_2020_COLOR_Protegido

P. 14

14

Seguridad informática – Prácticas de laboratorio 13 Seguridad informática – Prácticas de laboratorio

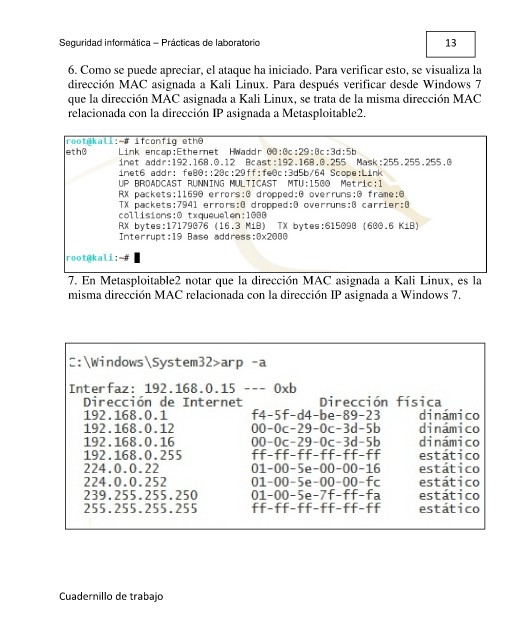

6. Como se puede apreciar, el ataque ha iniciado. Para verificar esto, se visualiza la

dirección MAC asignada a Kali Linux. Para después verificar desde Windows 7

que la dirección MAC asignada a Kali Linux, se trata de la misma dirección MAC

relacionada con la dirección IP asignada a Metasploitable2.

7. En Metasploitable2 notar que la dirección MAC asignada a Kali Linux, es la

misma dirección MAC relacionada con la dirección IP asignada a Windows 7. 8. Si se realiza una conexión desde Windows 7 hacia Metasploitable2, datos como

nombres de usuarios y contraseñas serán factibles de ser capturadas desde Kali

Linux, sin que la víctima lo note.

Cuadernillo de trabajo