Page 388 - Untitled

P. 388

REDES CISCO: Curso práctico de formación para la certificación CCNA

- En NAT con sobrecarga, verificar la ACL y que el parámetro overload ha sido

agregado.

- Asegurar que ninguna otra ACL aplicada sobre las interfaces que operan con NAT

bloquea su tráfico. El router, antes de llevar a cabo la traducción de direcciones,

ejecuta dichas ACL.

Además, IOS dispone de los siguientes comandos de verificación:

show ip nat translations: Genera un listado con los mapeos de direcciones que

ejecuta NAT actualmente.

show ip nat statistics: Muestra en pantalla datos estadísticos del protocolo, como el

número total de traducciones, interfaces utilizadas, IP o rango de IPs públicas en uso,

mapeos etc.

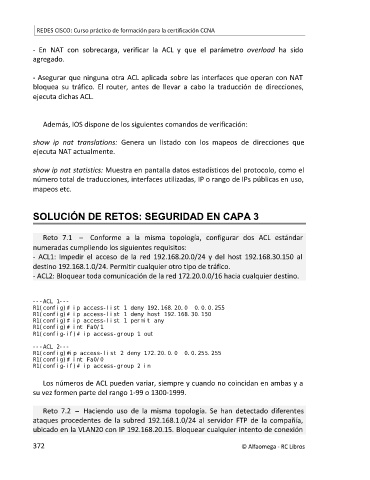

SOLUCIÓN DE RETOS: SEGURIDAD EN CAPA 3

Reto 7.1 ̶ Conforme a la misma topología, configurar dos ACL estándar

numeradas cumpliendo los siguientes requisitos:

- ACL1: Impedir el acceso de la red 192.168.20.0/24 y del host 192.168.30.150 al

destino 192.168.1.0/24. Permitir cualquier otro tipo de tráfico.

- ACL2: Bloquear toda comunicación de la red 172.20.0.0/16 hacia cualquier destino.

---ACL 1---

R1(config)# ip access-list 1 deny 192.168.20.0 0.0.0.255

R1(config)# ip access-list 1 deny host 192.168.30.150

R1(config)# ip access-list 1 permit any

R1(config)# int Fa0/1

R1(config-if)# ip access-group 1 out

---ACL 2---

R1(config)#ip access-list 2 deny 172.20.0.0 0.0.255.255

R1(config)# int Fa0/0

R1(config-if)# ip access-group 2 in

Los números de ACL pueden variar, siempre y cuando no coincidan en ambas y a

su vez formen parte del rango 1-99 o 1300-1999.

Reto 7.2 ̶Haciendo uso de la misma topología. Se han detectado diferentes

ataques procedentes de la subred 192.168.1.0/24 al servidor FTP de la compañía,

ubicado en la VLAN20 con IP 192.168.20.15. Bloquear cualquier intento de conexión

372