Page 429 - Untitled

P. 429

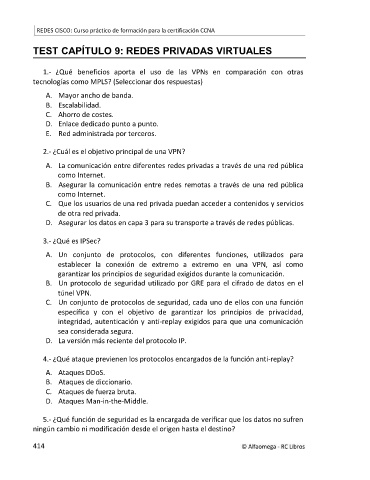

REDES CISCO: Curso práctico de formación para la certificación CCNA

TEST CAPÍTULO 9: REDES PRIVADAS VIRTUALES

1.- ¿Qué beneficios aporta el uso de las VPNs en comparación con otras

tecnologías como MPLS? (Seleccionar dos respuestas)

A. Mayor ancho de banda.

B. Escalabilidad.

C. Ahorro de costes.

D. Enlace dedicado punto a punto.

E. Red administrada por terceros.

2.- ¿Cuál es el objetivo principal de una VPN?

A. La comunicación entre diferentes redes privadas a través de una red pública

como Internet.

B. Asegurar la comunicación entre redes remotas a través de una red pública

como Internet.

C. Que los usuarios de una red privada puedan acceder a contenidos y servicios

de otra red privada.

D. Asegurar los datos en capa 3 para su transporte a través de redes públicas.

3.- ¿Qué es IPSec?

A. Un conjunto de protocolos, con diferentes funciones, utilizados para

establecer la conexión de extremo a extremo en una VPN, así como

garantizar los principios de seguridad exigidos durante la comunicación.

B. Un protocolo de seguridad utilizado por GRE para el cifrado de datos en el

túnel VPN.

C. Un conjunto de protocolos de seguridad, cada uno de ellos con una función

específica y con el objetivo de garantizar los principios de privacidad,

integridad, autenticación y anti-replay exigidos para que una comunicación

sea considerada segura.

D. La versión más reciente del protocolo IP.

4.- ¿Qué ataque previenen los protocolos encargados de la función anti-replay?

A. Ataques DDoS.

B. Ataques de diccionario.

C. Ataques de fuerza bruta.

D. Ataques Man-in-the-Middle.

5.- ¿Qué función de seguridad es la encargada de verificar que los datos no sufren

ningún cambio ni modificación desde el origen hasta el destino?

414