Page 30 - Guia C.O. 2020

P. 30

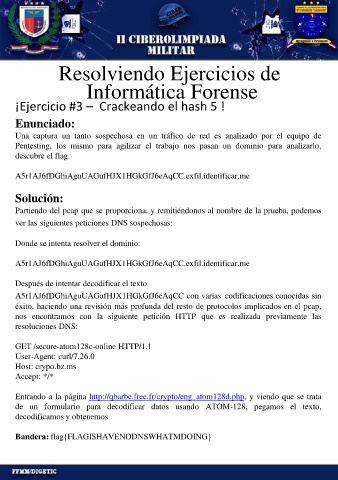

Resolviendo Ejercicios de

Informática Forense

¡Ejercicio #3 – Crackeando el hash 5 !

Enunciado:

Una captura un tanto sospechosa en un tráfico de red es analizado por el equipo de

Pentesting, los mismo para agilizar el trabajo nos pasan un dominio para analizarlo,

descubre el flag.

A5r1AJ6fDGhiAguUAGufHJX1HGkGfJ6eAqCC.exfil.identificar.me

Solución:

Partiendo del pcap que se proporciona, y remitiéndonos al nombre de la prueba, podemos

ver las siguientes peticiones DNS sospechosas:

Donde se intenta resolver el dominio:

A5r1AJ6fDGhiAguUAGufHJX1HGkGfJ6eAqCC.exfil.identificar.me

Después de intentar decodificar el texto

A5r1AJ6fDGhiAguUAGufHJX1HGkGfJ6eAqCC con varias codificaciones conocidas sin

éxito, haciendo una revisión más profunda del resto de protocolos implicados en el pcap,

nos encontramos con la siguiente petición HTTP que es realizada previamente las

resoluciones DNS:

GET /secure-atom128c-online HTTP/1.1

User-Agent: curl/7.26.0

Host: crypo.bz.ms

Accept: */*

Entrando a la página http://qbarbe.free.fr/crypto/eng_atom128d.php, y viendo que se trata

de un formulario para decodificar datos usando ATOM-128, pegamos el texto,

decodificamos y obtenemos

Bandera: flag{FLAGISHAVENODNSWHATMDOING}