Page 30 - Proyecto Articulos 3er Semestre

P. 30

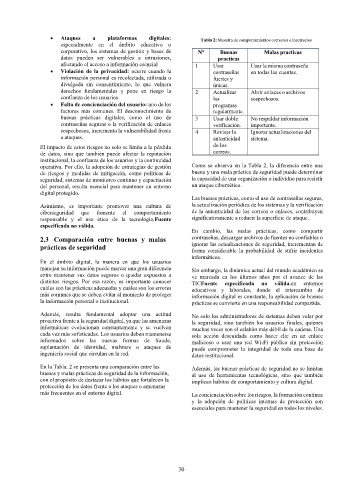

• Ataques a plataformas digitales: Tabla 2: Muestra de comportamientos correctos e incorrectos

especialmente en el ámbito educativo o

corporativo, los sistemas de gestión y bases de N° Buenas Malas practicas

datos pueden ser vulnerables a intrusiones, practicas

afectando el acceso a información esencial 1 Usar Usar la misma contraseña

• Violación de la privacidad: ocurre cuando la contraseñas en todas las cuentas.

información personal es recolectada, utilizada o fuertes y

divulgada sin consentimiento, lo que vulnera únicas.

derechos fundamentales y pone en riesgo la 2 Actualizar Abrir enlaces o archivos

confianza de los usuarios. los sospechosos.

• Falta de concienciación del usuario: uno de los programas

factores más comunes. El desconocimiento de regularmente.

buenas prácticas digitales, como el uso de 3 Usar doble No respaldar información

contraseñas seguras o la verificación de enlaces verificación. importante.

sospechosos, incrementa la vulnerabilidad frente 4 Revisar la Ignorar actualizaciones del

a ataques. autenticidad sistema.

El impacto de estos riesgos no solo se limita a la pérdida de los

de datos, sino que también puede afectar la reputación correos.

institucional, la confianza de los usuarios y la continuidad

operativa. Por ello, la adopción de estrategias de gestión Como se observa en la Tabla 2, la diferencia entre una

de riesgos y medidas de mitigación, como políticas de buena y una mala práctica de seguridad puede determinar

seguridad, sistemas de monitoreo continuo y capacitación la capacidad de una organización o individuo para resistir

del personal, resulta esencial para mantener un entorno un ataque cibernético.

digital protegido.

Las buenas prácticas, como el uso de contraseñas seguras,

Asimismo, es importante promover una cultura de la actualización periódica de los sistemas y la verificación

ciberseguridad que fomente el comportamiento de la autenticidad de los correos o enlaces, contribuyen

responsable y el uso ético de la tecnología.Fuente significativamente a reducir la superficie de ataque.

especificada no válida.

En cambio, las malas prácticas, como compartir

2.3 Comparación entre buenas y malas contraseñas, descargar archivos de fuentes no confiables o

prácticas de seguridad ignorar las actualizaciones de seguridad, incrementan de

forma considerable la probabilidad de sufrir incidentes

informáticos.

En el ámbito digital, la manera en que los usuarios

manejan su información puede marcar una gran diferencia Sin embargo, la dinámica actual del mundo académico se

entre mantener sus datos seguros o quedar expuestos a ve marcada en los últimos años por el avance de las

distintos riesgos. Por esa razón, es importante conocer TICFuente especificada no válida.en entornos

cuáles son las prácticas adecuadas y cuáles son los errores educativos y laborales, donde el intercambio de

más comunes que se deben evitar al momento de proteger información digital es constante, la aplicación de buenas

la información personal o institucional. prácticas se convierte en una responsabilidad compartida.

Además, resulta fundamental adoptar una actitud No solo los administradores de sistemas deben velar por

proactiva frente a la seguridad digital, ya que las amenazas la seguridad, sino también los usuarios finales, quienes

informáticas evolucionan constantemente y se vuelven muchas veces son el eslabón más débil de la cadena. Una

cada vez más sofisticadas. Los usuarios deben mantenerse sola acción descuidada como hacer clic en un enlace

informados sobre las nuevas formas de fraude, malicioso o usar una red Wi-Fi pública sin protección

suplantación de identidad, malware o ataques de puede comprometer la integridad de toda una base de

ingeniería social que circulan en la red. datos institucional.

En la Tabla. 2 se presenta una comparación entre las Además, las buenas prácticas de seguridad no se limitan

buenas y malas prácticas de seguridad de la información, al uso de herramientas tecnológicas, sino que también

con el propósito de destacar los hábitos que fortalecen la implican hábitos de comportamiento y cultura digital.

protección de los datos frente a los ataques o amenazas

más frecuentes en el entorno digital. La concienciación sobre los riesgos, la formación continua

y la adopción de políticas internas de protección son

esenciales para mantener la seguridad en todos los niveles.

30