Page 74 - MANUAL Y PROTOCOLOS FINAL .doc

P. 74

Colegio San José de la Montaña 74

Manual de Convivencia Escolar

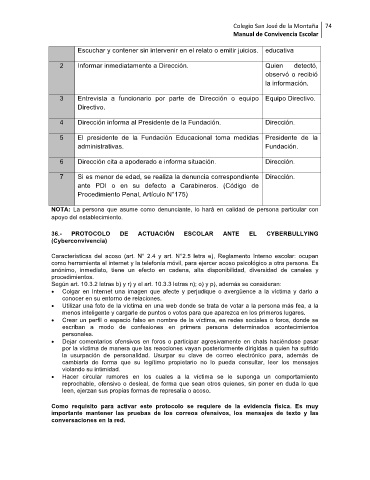

Escuchar y contener sin intervenir en el relato o emitir juicios. educativa

2 Informar inmediatamente a Dirección. Quien detectó,

observó o recibió

la información.

3 Entrevista a funcionario por parte de Dirección o equipo Equipo Directivo.

Directivo.

4 Dirección informa al Presidente de la Fundación. Dirección.

5 El presidente de la Fundación Educacional toma medidas Presidente de la

administrativas. Fundación.

6 Dirección cita a apoderado e informa situación. Dirección.

7 Si es menor de edad, se realiza la denuncia correspondiente Dirección.

ante PDI o en su defecto a Carabineros. (Código de

Procedimiento Penal, Artículo N°175)

NOTA: La persona que asume como denunciante, lo hará en calidad de persona particular con

apoyo del establecimiento.

36.- PROTOCOLO DE ACTUACIÓN ESCOLAR ANTE EL CYBERBULLYING

(Cyberconvivencia)

Características del acoso (art. N° 2.4 y art. N°2.5 letra e), Reglamento Interno escolar: ocupan

como herramienta el internet y la telefonía móvil, para ejercer acoso psicológico a otra persona. Es

anónimo, inmediato, tiene un efecto en cadena, alta disponibilidad, diversidad de canales y

procedimientos.

Según art. 10.3.2 letras b) y r) y el art. 10.3.3 letras n); o) y p), además se consideran:

• Colgar en Internet una imagen que afecte y perjudique o avergüence a la víctima y darlo a

conocer en su entorno de relaciones.

• Utilizar una foto de la víctima en una web donde se trata de votar a la persona más fea, a la

menos inteligente y cargarle de puntos o votos para que aparezca en los primeros lugares.

• Crear un perfil o espacio falso en nombre de la víctima, en redes sociales o foros, donde se

escriban a modo de confesiones en primera persona determinados acontecimientos

personales.

• Dejar comentarios ofensivos en foros o participar agresivamente en chats haciéndose pasar

por la víctima de manera que las reacciones vayan posteriormente dirigidas a quien ha sufrido

la usurpación de personalidad. Usurpar su clave de correo electrónico para, además de

cambiarla de forma que su legítimo propietario no lo pueda consultar, leer los mensajes

violando su intimidad.

• Hacer circular rumores en los cuales a la víctima se le suponga un comportamiento

reprochable, ofensivo o desleal, de forma que sean otros quienes, sin poner en duda lo que

leen, ejerzan sus propias formas de represalia o acoso.

Como requisito para activar este protocolo se requiere de la evidencia física. Es muy

importante mantener las pruebas de los correos ofensivos, los mensajes de texto y las

conversaciones en la red.