Page 106 - بسم الله الرحمن الرحيم

P. 106

عموما سأعود لهذا الموضوع اذا مد ال بالعمر وال اني اعمل من اشهر على كتابة دروس نظرية وتصطبيق

عملي لحتراف يونيكس ...

ورا ح نكمل الحديث عن ملفات اللوق وحذفها حتى وإن لم يكن مسمو ح لك بملكيات ...فوال تصستطيع

الحذف ...

ننتقل للجزء الختر ...

القسم الثاني :يتعلق باتصصالك وحماية ختصوصياتصك ...وهذا يقف عن قدرات كل شخص فينا ....

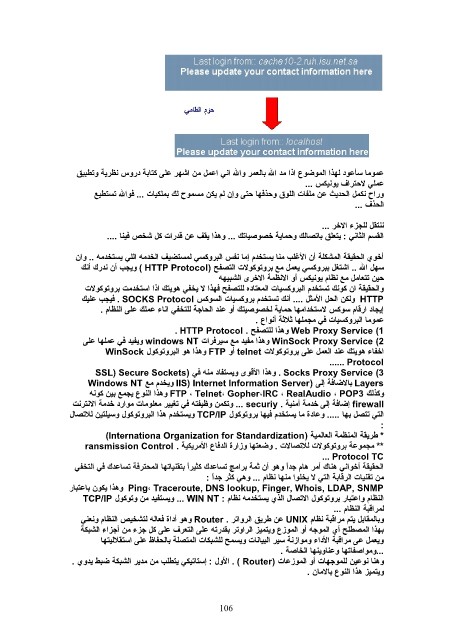

أختوي الحقيقة المشكلة أن الغلب منا يستخد.م إما نفس البروكسي لمستضيف الخدمه اللي يستخدمه ..وان

سهل ال ..اشتغل ببروكسي يعمل مع بروتصوكولت التصفح ) ( HTTP Protocolويجب أن ندرك أنك

حين تصتعامل مع نظا.م يونيكس أو النظمة الخترى الشبيهه

والحقيقة ان كونك تصستخد.م البروكسيات المعتاده للتصفح فهذا ل يخفي هويتك اذا استخدمت بروتصوكولت

HTTPولكن الحل المثل ....أنك تصستخد.م بروكسيات السوكس . SOCKS Protocolفيجب عليك

إيجاد ارقا.م سوكس لستخدامها حماية لخصوصيتك أو عند الحاجهة للتخفي اناء عملك على النظا.م .

عموما البروكسيات في مجملها ثلثة أنواع .

Web Proxy Service (1وهذا للتصفح . HTTP Protocol .

WinSock Proxy Service (2وهذا مفيد مع سيرفرات windows NTويفيد في عملها على

اختفاء هويتك عند العمل على بروتصوكولت telnetأو FTPوهذا هو البروتصوكول WinSock

...... Protocol

. Socks Proxy Service (3وهذا القوى ويستفاد منه في )SSL) Secure Sockets

Layersبالضافة إلى ) IIS) Internet Information Serverويخد.م مع Windows NT

وكذلك FTP ، Telnet، Gopher،IRC ، RealAudio ، POP3وهذا النوع يجمع بين كونه

firewallإضافة إلى ختدمة أمنية ... securiy .وتصكمن وظيفته في تصغيير معلومات موارد ختدمة النترنت

التي تصتصل بها .....وعادة ما يستخد.م فيها بروتصوكول TCP/IPويستخد.م هذا البروتصوكول وسيلتين للتصصال

:

* طريقة المنظمة العالمية )(Internationa Organization for Standardization

** مجموعة بروتصوكولت للتصصالت .وضعتها وزارة الدفاع المريكية ransmission Control .

... Protocol TC

الحقيقة أختواني هناك أمر ها.م جهد ًا وهو أن ثمة برامج تصساعدك كثير ًا بتقنياتصها المحترفة تصساعدك في التخفي

من تصقنيات الرقابة التي ل يخلوا منها نظا.م ...وهي كثر جهد اً :

Ping، Traceroute, DNS lookup, Finger, Whois, LDAP, SNMPوهذا يكون باعتبار

النظا.م واعتبار بروتصوكول التصصال الذي يستخدمه نظا.م ... WIN NT :ويستفيد من وتصوكول TCP/IP

لمراقبة النظا.م ...

وبالمقابل يتم مراقبة نظا.م UNIXعن طريق الرواتصر Router .وهو أداة فعاله لتشخيص النظا.م ونعني

بهذا المصطلح أي الموجهه أو الموزع ويتميز الراوتصر بقدرتصه على التعرف على كل جهزء من أجهزاء الشبكة

ويعمل عى مراقبة الداء وموازنة سير البيانات ويسمح للشبكات المتصلة بالحفاظ على استقلليتها

...ومواصفاتصها وعناوينها الخاصة .

وهنا نوعين للموجههات أو الموزعات ) . ( Routerالول :إستاتصيكي يتطلب من مدير الشبكة ضبط يدوي .

ويتميز هذا النوع بالمان .

106