Page 245 - بسم الله الرحمن الرحيم

P. 245

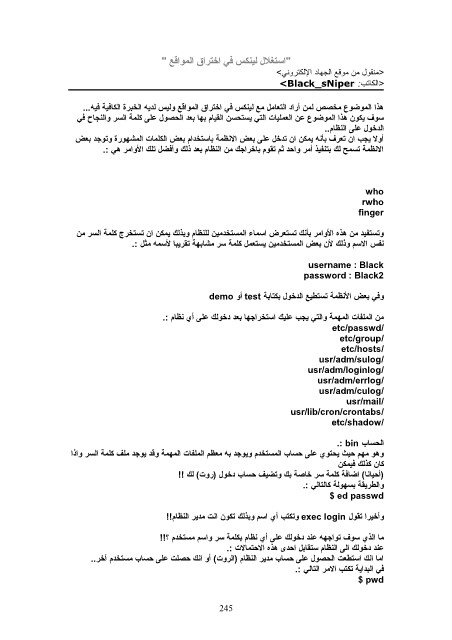

"استغلل لينكس في اختتراق المواقع "

>منقول من موقع الجهاد اللكترونبي<

>الكاتب<Black_sNiper :

هذا الموضوع مخصص لمن أراد التعامل مع لينكس في اختتراق المواقع وليس لديه الخبرة الكافية فيه...

سوف يكون هذا الموضوع عن العمليات التي يستحسن القيا.م بها بعد الحصول على كلمة السر والنجا ح في

الدختول على النظا.م..

أول يجب ان تصعرف بأنه يمكن ان تصدختل على بعض النظمة باستخدا.م بعض الكلمات المشهورة وتصوجهد بعض

النظمة تصسمح لك بتنفيذ أمر واحد ثم تصقو.م باختراجهك من النظا.م بعد ذلك وأفضل تصلك الوامر هي .:

who

rwho

finger

وتصستفيد من هذه الوامر بأنك تصستعرض اسماء المستخدمين للنظا.م وبذلك يمكن ان تصستخرج كلمة السر من

نفس السم وذلك لن بعض المستخدمين يستعمل كلمة سر مشابهة تصقريبا لسمه مثل .:

username : Black

password : Black2

وفي بعض النظمة تصستطيع الدختول بكتابة testأو demo

من الملفات المهمة والتي يجب عليك استخراجهها بعد دختولك على أي نظا.م .:

etc/passwd/

etc/group/

etc/hosts/

usr/adm/sulog/

usr/adm/loginlog/

usr/adm/errlog/

usr/adm/culog/

usr/mail/

usr/lib/cron/crontabs/

etc/shadow/

الحساب .: bin

وهو مهم حيث يحتوي على حساب المستخد.م ويوجهد به معظم الملفات المهمة وقد يوجهد ملف كلمة السر واذا

كان كذلك فيمكن

)أحيانا( اضافة كلمة سر ختاصة بك وتصضيف حساب دختول )روت( لك !!

والطريقة بسهولة كالتالي .:

$ ed passwd

وأختيرا تصقول exec loginوتصكتب أي اسم وبذلك تصكون انت مدير النظا.م!!

ما الذي سوف تصواجههه عند دختولك على أي نظا.م بكلمة سر واسم مستخد.م ؟!!

عند دختولك الى النظا.م ستقابل احدى هذه الحتمالت .:

اما انك استطعت الحصول على حساب مدير النظا.م )الروت( أو انك حصلت على حساب مستخد.م آختر..

في البداية تصكتب المر التالي .:

$ pwd

245