Page 27 - test

P. 27

Ⅲ. 암호화 구현 및 키 관리

- OS에서 발생하는 물리적인 입출력(I/O)을 이용한

암ㆍ복호화 방식으로 DBMS의 데이터파일 암호화

운영체제 파일 운영체제

- DB 서버의 성능 저하가 상대적으로 적으나 OS,

암호화 서버 (OS)

DBMS, 저장장치와의 호환성 검토 필요

- 기존 DB 파일암호화 방식과 유사

각 방식의 단점을 보완하기 위하여 두 가지 이상의 방식을 혼합하여 구현하기도 한다. 이 경우 구축시

많은 비용이 소요되지만 어플리케이션 서버 및 DB 서버의 성능과 보안성을 높일 수 있다.

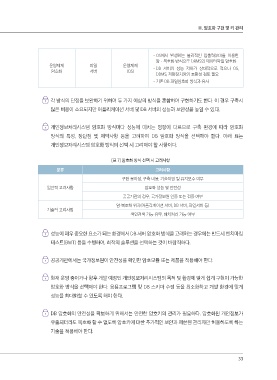

개인정보처리시스템 암호화 방식마다 성능에 미치는 영향이 다르므로 구축 환경에 따라 암호화

방식의 특성, 장단점 및 제약사항 등을 고려하여 DB 암호화 방식을 선택해야 한다. 아래 표는

개인정보처리시스템 암호화 방식의 선택 시 고려해야 할 사항이다.

[표 7] 암호화 방식 선택 시 고려사항

분류 고려사항

구현 용이성, 구축 비용, 기술지원 및 유지보수 여부

일반적 고려사항 암호화 성능 및 안전성

공공기관의 경우, 국가정보원 인증 또는 검증 여부

암・복호화 위치(어플리케이션 서버, DB 서버, 파일서버 등)

기술적 고려사항

색인검색 가능 유무, 배치처리 가능 여부

성능이 매우 중요한 요소가 되는 환경에서 DB 서버 암호화 방식을 고려하는 경우에는 반드시 벤치마킹

테스트(BMT) 등을 수행하여, 최적의 솔루션을 선택하는 것이 바람직하다.

공공기관에서는 국가정보원이 안전성을 확인한 암호모듈 또는 제품을 적용해야 한다.

현재 운영 중이거나 향후 개발 예정인 개인정보처리시스템의 목적 및 환경에 맞게 쉽게 구현이 가능한

암호화 방식을 선택해야 한다. 응용프로그램 및 DB 스키마 수정 등을 최소화하고 개발 환경에 맞게

성능을 최대화할 수 있도록 해야 한다.

DB 암호화의 안전성을 확보하기 위해서는 안전한 암호키의 관리가 필요하다. 암호화된 개인정보가

유출되더라도 복호화 할 수 없도록 암호키에 대한 추가적인 보안과 제한된 관리자만 허용하도록 하는

기술을 적용해야 한다.

33