Page 29 - risk2561-2564

P. 29

แผนบริหารความเสี่ยงด้านเทคโนโลยีสารสนเทศและการสื่อสาร สป.กษ. 20

ระดับ วิธีจัดกำร

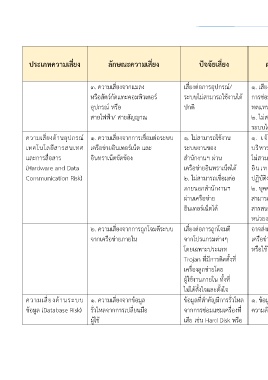

ประเภทควำมเสี่ยง ลักษณะควำมเสี่ยง ปัจจัยเสี่ยง ผลกระทบ ควำม แนวทำงกำรควบคุม ควำม ผู้รับผิดชอบ

เสี่ยง เสี่ยง

3. ความเสี่ยงจากแมลง เสี่ยงต่อการอุปกรณ์/ 1. เสียงบประมาณใน ต่ า 1. ไม่ปล่อยให้มีสายไฟฟ้าหรือ การควบคุม

หรือสัตว์กัดแทะคอมพิวเตอร์ ระบบไม่สามารถใช้งานได้ การซ่อมแซมหรือจัดหา 1x4=4 สายสัญญาณไม่มีท่อห่อหุ้มจนถึงจุด (Treat) ศทส.

อุปกรณ์ หรือ ปกติ ทดแทน ทางเข้าตู้ Rack

สายไฟฟ้า/ สายสัญญาณ 2. ไม่สามารถให้บริการ 2. ไม่น าอาหารหรือเครื่องดื่มมาทาน

ระบบได้อย่างต่อเนื่อง หรือเก็บไว้ในบริเวณที่มีความเสี่ยง

ความเสี่ยงด้านอุปกรณ์ 1. ความเสี่ยงจากการเชื่อมต่อระบบ 1. ไม่สามารถใช้งาน 1. เจ้าหน้าที่และผู้ ต่ า 1.ตรวจสอบระบบเครือข่ายสื่อสารหลัก/ การควบคุม ศทส.

เทคโนโลยีสารสนเทศ เครือข่ายอินเทอร์เน็ต และ ระบบงานของ บริหารงานส านักงานฯ 1x5=5 ผู้ใหบริการเครือข่ายอินเทอร์เน็ต (Treat)

และการสื่อสาร อินทราเน็ตขัดข้อง ส านักงานฯ ผ่าน ไม่สามารถใช้งานระบบ 2 . ตรวจสอบการท างานอุปกรณ์

(Hardware and Data เครือข่ายอินทราเน็ตได้ อินเทอร์เน็ตส าหรับ เครือข่ายอย่างสม่ าเสมอ

Communication Risk) 2. ไม่สามารถเชื่อมต่อ ปฏิบัติงานได้

ภายนอกส านักงานฯ 2. บุคคลภายนอกไม่

ผ่านเครือข่าย สามารถเข้าใช้งานข้อมูล

อินเทอร์เน็ตได้ สารสนเทศของ

หน่วยงานผ่านเครือข่าย

2. ความเสี่ยงจากการถูกโจมตีระบบ เสี่ยงต่อการถูกโจมตี อาจส่งผลให้ระบบ ต่ า 1. ก าหนดแนวปฏิบัติการจ ากัดและ การควบคุม

จากเครือข่ายภายใน จากโปรแกรมต่างๆ เครือข่ายไม่สามารถใช้ 2x3=6 ควบคุมการใช้งานโปรแกรม (Treat)

โดยเฉพาะประเภท หรือใช้ได้แต่ช้ามาก อรรถประโยชน์ ศทส.

Trojan ที่มีการติดตั้งที่ 2. การควบคุมด้วยระบบ Desktop

เครื่องลูกข่ายโดย Management

ผู้ใช้งานภายใน ทั้งที่

ไม่ได้ตั้งใจและตั้งใจ

ความเสี่ยงด้านระบบ 1. ความเสี่ยงจากข้อมูล ข้อมูลที่ส าคัญมีการรั่วไหล 1. ข้อมูลที่อยู่ในชั้น ต่ า 1. มีการบริหารจัดการ ต่ออุปกรณ์เก็บ การยอมรับ ศทส. /

ข้อมูล (Database Risk) รั่วไหลจากการเปลี่ยนมือ จากการซ่อมแซมเครื่องที่ ความลับ รั่วไหลท าให้ 2x3=6 ข้อมูล เช่น Hard Disk อุปกรณ์ส ารอง (Take) หน่วยงานใน

ผู้ใช้ เสีย เช่น Hard Disk หรือ ข้อมูลประเภทต่างๆ สังกัด สป.กษ.