Page 47 - การป้องกันและรักษาความปลอดภัยบนเครือข่าย

P. 47

การป้ องกันและรักษาความมั่นคงปลอดภัยบนเครือข่าย : บทที่ 3 การป้ องกันการเจาะระบบ

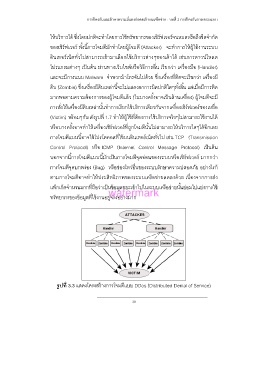

ให้บริการได้ ซึ่งโดยปกติจะทําโดยการใช้ทรัพยากรของเซิร์ฟเวอร์จนหมดหรือถึงขีดจํากัด

ของเซิร์ฟเวอร์ ทั้งนี้การโจมตีมักทําโดยผู้โจมตี (Attacker) จะทําการให้ผู้ใช้งานระบบ

อินเทอร์เน็ตทั่วไปสามารถเข้ามาเลือกใช้บริการต่างๆของเค้าได้ เช่นการดาวน์โหลด

โปรแกรมต่างๆ เป็นต้น ผ่านทางเว็บไซต์หรือวิธีการอื่น เรียกว่า เครื่องมือ (Handler)

และจะมีการแนบ Malware จําพวกม้าโทรจันไปด้วย ซึ่งเครื่องที่ติดจะเรียกว่า เครื่องผี

ดิบ (Zombie) ซึ่งเครื่องผีดิบเหล่านี้จะไม่แสดงอาการผิดปกติใดๆทั้งสิ้น แต่เมื่อมีการติด

มากพอตามความต้องการของผู้โจมตีแล้ว (ในบางครั้งอาจเป็นล้านเครื่อง) ผู้โจมตีจะมี

การสั่งให้เครื่องผีดิบเหล่านั้นทําการเรียกใช้บริการเดียวกันจากเครื่องเซิร์ฟเวอร์ของเหยื่อ

(Victim) พร้อมๆกัน ดังรูปที่ 1.7 ทําให้ผู้ใช้ที่ต้องการใช้บริการจริงๆไม่สามารถใช้งานได้

หรือบางครั้งอาจทําให้เครื่องเซิร์ฟเวอร์ที่ถูกโจมตีนั้นไม่สามารถให้บริการใดๆได้อีกเลย

การโจมตีแบบนี้อาจใช้โปรโตคอลที่ใช้บนอินเทอร์เน็ตทั่วไป เช่น TCP (Transmission

Control Protocol) หรือ ICMP (Internet Control Message Protocol) เป็นต้น

นอกจากนี้การโจมตีแบบนี้มักเป็นการโจมตีจุดอ่อนของระบบหรือเซิร์ฟเวอร์ มากกว่า

การโจมตีจุดบกพร่อง (Bug) หรือช่องโหว่อื่นของระบบรักษาความปลอดภัย อย่างไรก็

ตามการโจมตีอาจทําให้ประสิทธิภาพของระบบเครือข่ายลดลงด้วย เนื่องจากการส่ง

แพ็กเก็ตจํานวนมากที่ถือว่าเป็นข้อมูลขยะเข้าไปในระบบเครือข่ายนั้นย่อมไปแย่งการใช้

watermark

ทรัพยากรของข้อมูลที่ใช้งานอยู่จริงอย่างมาก

รูปที่ 3.3 แสดงโครงสร้างการโจมตีแบบ DDos (Distributed Denial of Service)

39