Page 36 - SEGURIDAD_INFORMÁTICA_2020_COLOR_Protegido

P. 36

35 36

Seguridad informática – Prácticas de laboratorio Seguridad informática – Prácticas de laboratorio

4. Con el fin de resaltar las llamadas (a procedimientos o APIs de Windows) y saltos

condicionales del ejecutable (JMP y CALL respectivamente), es necesario configurar

la forma en la que se presenta la información (apariencia). Para esto, debe presionar

clic derecho sobre la sección Disassembler y seguir la ruta:

Appearance>Highlighting>Jumps ‘n’ calls.

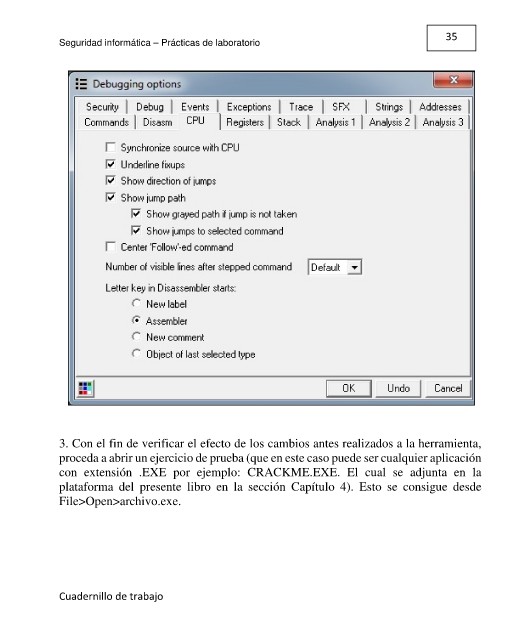

3. Con el fin de verificar el efecto de los cambios antes realizados a la herramienta, 5. Note que el área de Desensamblado (la cual se encuentra conformada básicamente

proceda a abrir un ejercicio de prueba (que en este caso puede ser cualquier aplicación por tres columnas: Offset o dirección de memoria, Códigos de operación y Código

con extensión .EXE por ejemplo: CRACKME.EXE. El cual se adjunta en la en ensamblador), ha cambiado de apariencia, pues se han resaltado algunas líneas de

plataforma del presente libro en la sección Capítulo 4). Esto se consigue desde código de color verde, amarillo o en ocasiones rojo.

File>Open>archivo.exe.

Cuadernillo de trabajo