Page 26 - SEGURIDAD_INFORMÁTICA_2020_COLOR_Protegido

P. 26

Seguridad informática – Prácticas de laboratorio 25 Seguridad informática – Prácticas de laboratorio 26

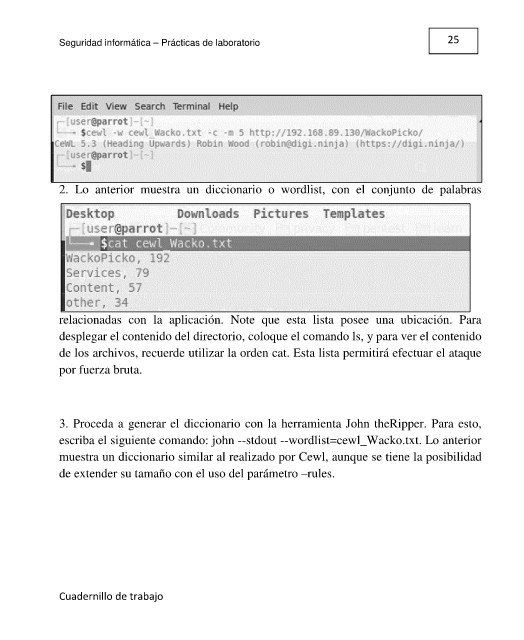

2. Lo anterior muestra un diccionario o wordlist, con el conjunto de palabras

relacionadas con la aplicación. Note que esta lista posee una ubicación. Para

desplegar el contenido del directorio, coloque el comando ls, y para ver el contenido

de los archivos, recuerde utilizar la orden cat. Esta lista permitirá efectuar el ataque 4. Note los números que se encuentran después de la coma. Estos representan el

por fuerza bruta. número total de combinaciones que hay con ese password. Observe que este nuevo

wordlist se integra de un mayor número de datos que el anterior (3368 combinaciones

vs. poco menos de 500).

3. Proceda a generar el diccionario con la herramienta John theRipper. Para esto,

escriba el siguiente comando: john --stdout --wordlist=cewl_Wacko.txt. Lo anterior

muestra un diccionario similar al realizado por Cewl, aunque se tiene la posibilidad

de extender su tamaño con el uso del parámetro –rules.

Cuadernillo de trabajo