Page 28 - SEGURIDAD_INFORMÁTICA_2020_COLOR_Protegido

P. 28

27 28

Seguridad informática – Prácticas de laboratorio Seguridad informática – Prácticas de laboratorio

Ataque con el uso de Hydra

3. Con fines de comprender el funcionamiento de envío de datos y el funcionamiento

Actualmente, herramientas como Parrot OS o Kali Linux, ofrecen una herramienta de la solicitud de loggeo, utilice un Web Application Proxy (sniffer/proxy). En este

llamadaHydra, mediante la cual se efectúan este tipo de ataque. La forma más común caso: Burp suite. El cual debe configurarse para fines de convivencia con el proxy

de hacerlo es a través de la terminal de comandos. del navegador que está utilizando. Para esto, efectúe la búsqueda de la ruta siguiente:

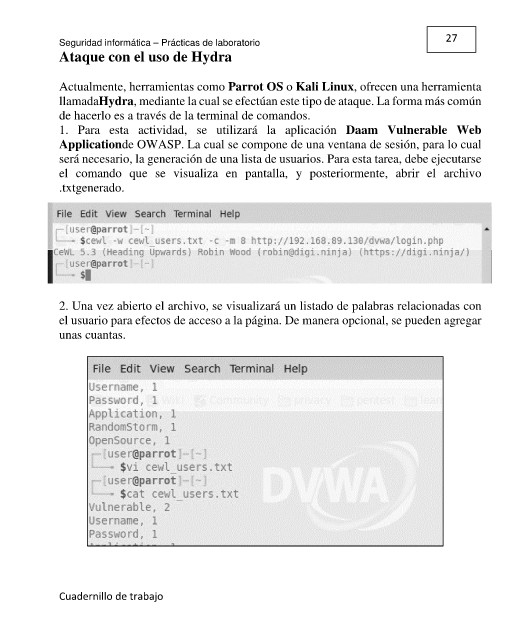

1. Para esta actividad, se utilizará la aplicación Daam Vulnerable Web Edit/Preferences/Advanced/Networking/Settings (aunque esta puede variar). Una

Applicationde OWASP. La cual se compone de una ventana de sesión, para lo cual vez allí, se efectúa lo siguiente:

será necesario, la generación de una lista de usuarios. Para esta tarea, debe ejecutarse

el comando que se visualiza en pantalla, y posteriormente, abrir el archivo

.txtgenerado.

2. Una vez abierto el archivo, se visualizará un listado de palabras relacionadas con

el usuario para efectos de acceso a la página. De manera opcional, se pueden agregar

unas cuantas.

4. Despues, abra Burp Suite para comenzar a interceptar tanto tráfico como paquetes

enviados. Posteriormente, proceda a navegar dentro de la aplicación de DVWA.

Introduzca un usuario y un password ficticios.

Cuadernillo de trabajo