Page 4 - SEGURIDAD_INFORMÁTICA_2020_COLOR_Protegido

P. 4

Seguridad informática – Prácticas de laboratorio 3 Seguridad informática – Prácticas de laboratorio 4

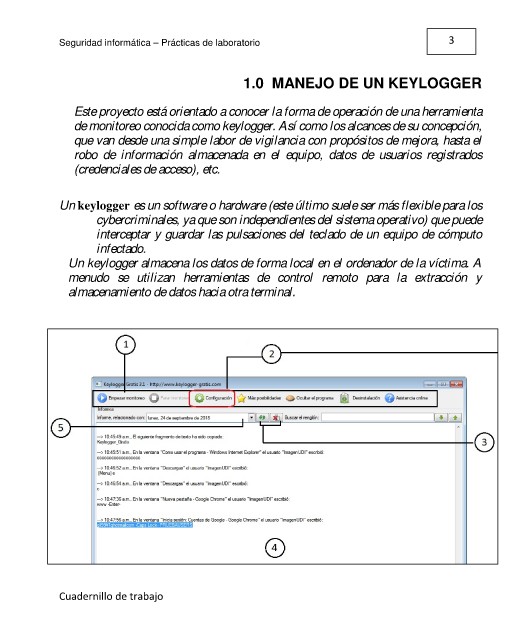

1. Barra de herramientas: contiene una serie de opciones generales que van desde

1.0 MANEJO DE UN KEYLOGGER el ícono para comenzar con el monitoreo, ocultar el programa o desinstalarlo del

equipo.

Este proyecto está orientado a conocer la forma de operación de una herramienta 2. Ficha de configuración: tras pulsar sobre esta opción, se visualiza una interfaz

de monitoreo conocida como keylogger. Así como los alcances de su concepción, con cuatro fichas, sobre las cuales, se efectúan los ajustes necesarios para conseguir

que van desde una simple labor de vigilancia con propósitos de mejora, hasta el un resultado óptimo en la tarea de sniffing.

robo de información almacenada en el equipo, datos de usuarios registrados 3. Botón actualizar y Eliminar: tras parar el monitoreo y pulsar el botón

(credenciales de acceso), etc. actualizar, se mostrará el resultado de las pulsaciones en el área de monitoreo. Este

puede eliminarse en cualquier momento.

Un keylogger es un software o hardware (este último suele ser más flexible para los 4. Área de monitoreo: muestra el resultado obtenido tras el monitoreo en texto

cybercriminales, ya que son independientes del sistema operativo) que puede plano. Desde esta área, el hacker puede obtener los datos deseados.

interceptar y guardar las pulsaciones del teclado de un equipo de cómputo 5. Fecha del informe: desde esta opción podrá consultar el informe sobre

infectado. monitoreo emitido en la fecha deseada.

Un keylogger almacena los datos de forma local en el ordenador de la víctima. A Con el propósito de probar el funcionamiento de un Keylogger, se propone

menudo se utilizan herramientas de control remoto para la extracción y descargar la herramienta Keylooger_Gratis, y al mismo tiempo, la revisión del

almacenamiento de datos hacia otra terminal. siguiente paso a paso:

1. Al ejecutar Keylogger_Gratis, aparecerá una ventana de configuración inicial.

Sobre la cual efectuara una selección de casillas, acorde a su necesidad.

Posteriormente presione el botón OK.

Cuadernillo de trabajo