Page 7 - SEGURIDAD_INFORMÁTICA_2020_COLOR_Protegido

P. 7

Seguridad informática – Prácticas de laboratorio 5 Seguridad informática – Prácticas de laboratorio 6

2. Presione el botón Empezar monitoreo que se ubica sobre la barra de

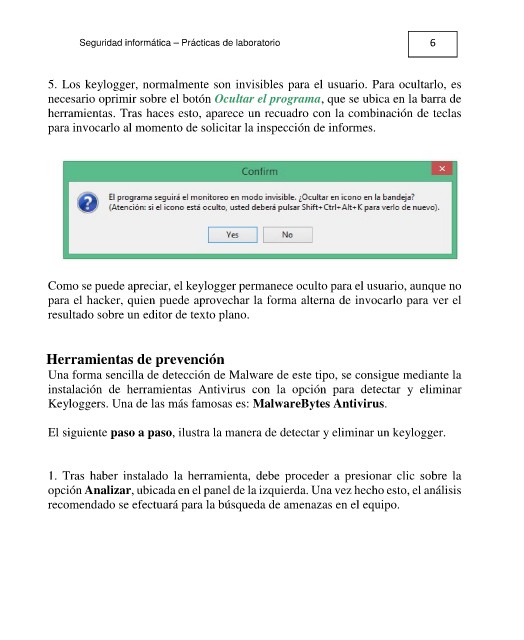

herramientas de la interfaz. Note que no aparece nada en pantalla hasta que usted 5. Los keylogger, normalmente son invisibles para el usuario. Para ocultarlo, es

mismo decida detener el proceso de monitoreo. necesario oprimir sobre el botón Ocultar el programa, que se ubica en la barra de

herramientas. Tras haces esto, aparece un recuadro con la combinación de teclas

para invocarlo al momento de solicitar la inspección de informes.

3. Sin cerrarla ventana del Keylogger, ingrese a su navegador intente abrir alguna

cuenta de correo o la red social de su preferencia. En este caso, puede ser Facebook.

Luego, comience a escribir los datos de sus credenciales para el acceso. Finalmente,

minimice la ventana de su navegador.

Como se puede apreciar, el keylogger permanece oculto para el usuario, aunque no

para el hacker, quien puede aprovechar la forma alterna de invocarlo para ver el

resultado sobre un editor de texto plano.

4. Regrese a la herramienta Keylogger y presione el botón Parar monitoreoubicado Herramientas de prevención

también sobre la barra de herramientas de la interfaz. Tras efectuar esto, oprima Una forma sencilla de detección de Malware de este tipo, se consigue mediante la

sobre el botón Actualizar ubicado a la derecha del combo que señala la fecha actual instalación de herramientas Antivirus con la opción para detectar y eliminar

del monitoreo. Note que podrá apreciar un informe con texto plano, donde puede Keyloggers. Una de las más famosas es: MalwareBytes Antivirus.

extraer las credenciales de la víctima.

El siguiente paso a paso, ilustra la manera de detectar y eliminar un keylogger.

1. Tras haber instalado la herramienta, debe proceder a presionar clic sobre la

opción Analizar, ubicada en el panel de la izquierda. Una vez hecho esto, el análisis

recomendado se efectuará para la búsqueda de amenazas en el equipo.

Cuadernillo de trabajo