Page 136 - Untitled

P. 136

REDES CISCO: Curso práctico de formación para la certificación CCNA

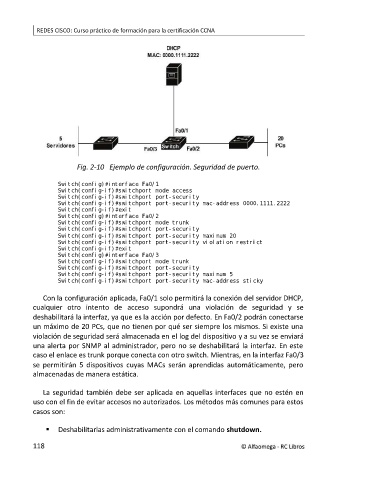

Fig. 2-10 Ejemplo de configuración. Seguridad de puerto.

Switch(config)#interface Fa0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security mac-address 0000.1111.2222

Switch(config-if)#exit

Switch(config)#interface Fa0/2

Switch(config-if)#switchport mode trunk

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security maximum 20

Switch(config-if)#switchport port-security violation restrict

Switch(config-if)#exit

Switch(config)#interface Fa0/3

Switch(config-if)#switchport mode trunk

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security maximum 5

Switch(config-if)#switchport port-security mac-address sticky

Con la configuración aplicada, Fa0/1 solo permitirá la conexión del servidor DHCP,

cualquier otro intento de acceso supondrá una violación de seguridad y se

deshabilitará la interfaz, ya que es la acción por defecto. En Fa0/2 podrán conectarse

un máximo de 20 PCs, que no tienen por qué ser siempre los mismos. Si existe una

violación de seguridad será almacenada en el log del dispositivo y a su vez se enviará

una alerta por SNMP al administrador, pero no se deshabilitará la interfaz. En este

caso el enlace es trunk porque conecta con otro switch. Mientra s, en la interfaz Fa0/3

se permitirán 5 dispositivos cuyas MACs serán aprendidas automáticamente, pero

almacenadas de manera estática.

La seguridad también debe ser aplicada en aquellas interfaces que no estén en

uso con el fin de evitar accesos no autorizados. Los métodos más comunes para estos

casos son:

Deshabilitarlas administrativamente con el comando shutdown.

118