Page 42 - Guia C.O. Militar

P. 42

Resolviendo Ejercicios de Inyección SQL

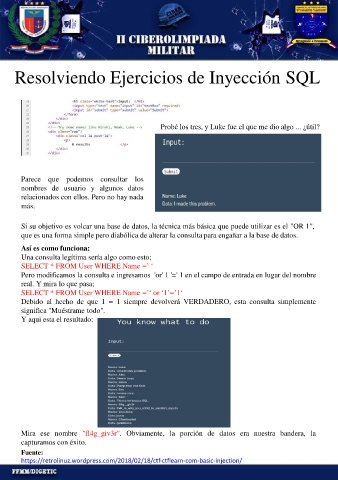

Probé los tres, y Luke fue el que me dio algo ... ¿útil?

Parece que podemos consultar los

nombres de usuario y algunos datos

relacionados con ellos. Pero no hay nada

más.

Si su objetivo es volcar una base de datos, la técnica más básica que puede utilizar es el "OR 1",

que es una forma simple pero diabólica de alterar la consulta para engañar a la base de datos.

Así es como funciona:

Una consulta legítima sería algo como esto;

SELECT * FROM User WHERE Name =’ ‘

Pero modificamos la consulta e ingresamos 'or' 1 '=' 1 en el campo de entrada en lugar del nombre

real. Y mira lo que pasa;

SELECT * FROM User WHERE Name =’‘ or ‘1’=’1‘

Debido al hecho de que 1 = 1 siempre devolverá VERDADERO, esta consulta simplemente

significa "Muéstrame todo".

Y aqui esta el resultado:

Mira ese nombre "fl4g_giv3r". Obviamente, la porción de datos era nuestra bandera, la

capturamos con éxito.

Fuente:

https://retrolinuz.wordpress.com/2018/02/18/ctf-ctflearn-com-basic-injection/