Page 31 - E-Book Articulos

P. 31

Por ejemplo, el uso de autenticación multifactor (MFA), Debido a la existencia de estos factores de incertidumbre,

la creación de copias de seguridad periódicas y la que afecta a la precisión de las predicciones asociadas con

encriptación de información sensible son medidas que, ellos, la planificación y la justificación de la seguridad

aunque básicas, proporcionan una capa adicional de pueden ser muy complejas, incluso aunque se pueda

defensa frente a ataques sofisticados. determinar de forma aproximada el retorno de inversión

en seguridad (ROSI).

Por otro lado, las malas prácticas suelen derivarse de la

falta de conocimiento, la negligencia o la comodidad del

usuario. Acciones como usar contraseñas débiles

(“123456”, “password”), dejar las sesiones abiertas en

computadoras compartidas o no cerrar correctamente los

servicios en línea son errores comunes que facilitan el

acceso no autorizado. Estas conductas deben ser

identificadas y corregidas mediante campañas de

sensibilización, normas internas claras y auditorías

periódicas de seguridad.

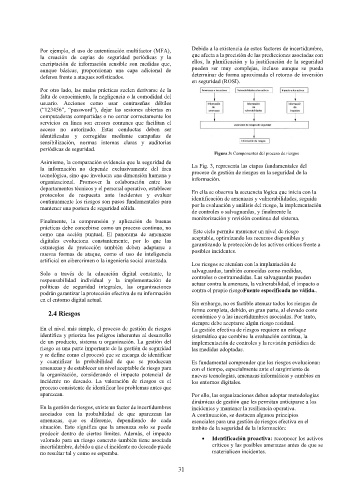

Figura 3: Componentes del proceso de riesgos

Asimismo, la comparación evidencia que la seguridad de La Fig. 3, representa las etapas fundamentales del

la información no depende exclusivamente del área

tecnológica, sino que involucra una dimensión humana y proceso de gestión de riesgos en la seguridad de la

organizacional. Promover la colaboración entre los información.

departamentos técnicos y el personal operativo, establecer En ella se observa la secuencia lógica que inicia con la

protocolos de respuesta ante incidentes y evaluar

continuamente los riesgos son pasos fundamentales para identificación de amenazas y vulnerabilidades, seguida

por la evaluación y análisis del riesgo, la implementación

mantener una postura de seguridad sólida.

de controles o salvaguardas, y finalmente la

monitorización y revisión continua del sistema.

Finalmente, la comprensión y aplicación de buenas

prácticas debe concebirse como un proceso continuo, no Este ciclo permite mantener un nivel de riesgo

como una acción puntual. El panorama de amenazas

digitales evoluciona constantemente, por lo que las aceptable, optimizando los recursos disponibles y

estrategias de protección también deben adaptarse a garantizando la protección de los activos críticos frente a

nuevas formas de ataque, como el uso de inteligencia posibles incidentes.

artificial en cibercrimen o la ingeniería social avanzada.

Los riesgos se atenúan con la implantación de

salvaguardas, también conocidas como medidas,

Solo a través de la educación digital constante, la

responsabilidad individual y la implementación de controles o contramedidas. Las salvaguardas pueden

actuar contra la amenaza, la vulnerabilidad, el impacto o

políticas de seguridad integrales, las organizaciones

podrán garantizar la protección efectiva de su información contra el propio riesgoFuente especificada no válida..

en el entorno digital actual.

Sin embargo, no es factible atenuar todos los riesgos de

forma completa, debido, en gran parte, al elevado coste

2.4 Riesgos

económico y a las incertidumbres asociadas. Por tanto,

siempre debe aceptarse algún riesgo residual.

En el nivel más simple, el proceso de gestión de riesgos La gestión efectiva de riesgos requiere un enfoque

identifica y prioriza los peligros inherentes al desarrollo sistemático que combine la evaluación continua, la

de un producto, sistema u organización. La gestión del implementación de controles y la revisión periódica de

riesgo es una parte importante de la gestión de seguridad las medidas adoptadas.

y se define como el procesó que se encarga de identificar

y cuantificar la probabilidad de que se produzcan Es fundamental comprender que los riesgos evolucionan

amenazas y de establecer un nivel aceptable de riesgo para con el tiempo, especialmente ante el surgimiento de

la organización, considerando el impacto potencial de nuevas tecnologías, amenazas informáticas y cambios en

incidente no deseado. La valoración de riesgos es el los entornos digitales.

proceso consistente de identificar los problemas antes que

aparezcan. Por ello, las organizaciones deben adoptar metodologías

dinámicas de gestión que les permitan anticiparse a los

En la gestión de riesgos, existe un factor de incertidumbres incidentes y mantener la resiliencia operativa.

asociados con la probabilidad de que aparezcan las A continuación, se destacan algunos principios

amenazas, que es diferente, dependiendo de cada esenciales para una gestión de riesgos efectiva en el

situación. Esto significa que la amenaza solo se puede ámbito de la seguridad de la información:

predecir dentro de ciertos límites. Además, el impacto

valorado para un riesgo concreto también tiene asociada • Identificación proactiva: reconocer los activos

incertidumbre, debido a que el incidente no deseado puede críticos y las posibles amenazas antes de que se

no resultar tal y como se esperaba. materialicen incidentes.

31