Page 53 - การป้องกันและรักษาความปลอดภัยบนเครือข่าย

P. 53

การป้ องกันและรักษาความมั่นคงปลอดภัยบนเครือข่าย : บทที่ 3 การป้ องกันการเจาะระบบ

ทําอย่างนี้ได้ผู้บุกรุกจะต้องปรับเราท์ติงเทเบิล (Routing table) ของเราท์เตอร์ (Router)

เพื่อให้ส่งต่อแพ็กเก็ตไปที่เครื่องของผู้บุกรุก หรืออีกวิธีหนึ่งคือ การที่ผู้บุกรุกสารมารถ

แก้ไขให้แอพพลิเคชันส่งข้อมูลที่เป็นประโยชน์ต่อการเข้าถึงแอพพลิเคชันนั้นผ่านทาง

อีเมล หลังจากนั้นผู้บุกรุกก็สามารถเข้าใช้แอพพลิเคชันได้โดยใช้ข้อมูลดังกล่าว

อย่างไรก็ตาม ถ้าผู้บุกรุกสามารถปรับเปลี่ยนเราติงเทเบิลเพื่อให้ส่งข้อมูลไปยัง

เครื่องปลอมได้ ผู้บุกรุกสามารถรับส่งข้อมูลกับแอพพลิเคชันนั้นเสมือนเป็นผู้หนึ่งในผู้ใช้

ทั่วๆไปได้ การปลอมไอพีไม่จําเป็นจะต้องเป็นคอมพิวเตอร์ที่อยู่นอกเครือข่ายเท่านั้น แต่

อาจจะเป็นผู้ใช้ที่อยู่ข้างในที่ไม่มีสิทธิ์ก็ได้ ซึ่งอย่างที่ทราบกันดีว่า การโจมตีเครือข่ายนั้น

90% จะเป็นการโจมตีที่เกิดจากภายในเครือข่ายเอง

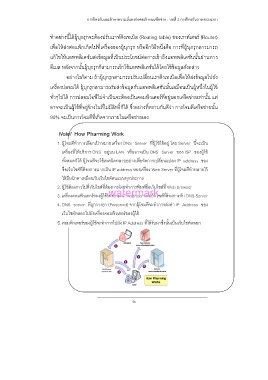

Note! How Pharming Work

1. ผู้โจมตีทําการเลือกเป้ าหมายเครื่อง DNS Server ที่ผู้ใช้ใช้อยู่ โดย Server นี้จะเป็น

เครื่องที่ให้บริการ DNS อยู่บน LAN หรืออาจเป็น DNS Server ของ ISP ของผู้ใช้

ทั้งหมดก็ได้ ผู้โจมตีจะใช้เทคนิคหลายอย่างเพื่อจัดการเปลี่ยนแปลง IP address ของ

ชื่อเว็บไซต์ที่ต้องการมากเป็น IP address ของเครื่อง Web Server ที่ผู้โจมตีทําหลายไว้

ให้มีหน้าตาเหมือนกับเว็บไซต์ตนแบบทุกประการ

2. ผู้ใช้ต้องการไปที่เว็บไซต์ที่ต้องการโดยทําการพิมพ์ชื่อเว็บไซต์ที่ Web browser

watermark

3. เครื่องคอมพิวเตอร์ของผู้ใช้ร้องถาม IP Address ของเว็บไซต์ที่ต้องการกับ DNS Server

4. DNS server ที่ถูกวางยา (Poisoned) จากผู้โจมตีจะทําการส่งค่า IP Address ของ

เว็บไซต์หลอกไปยังเครื่องคอมพิวเตอร์ของผู้ใช้

5. คอมพิวเตอร์ของผู้ใช้จะทําการไปยัง IP Address ที่ได้รับมาซึ่งนั้นเป็นเว็บไซต์หลอก

45