Page 90 - SEGURIDAD_INFORMÁTICA_2020_COLOR_Protegido

P. 90

Seguridad informática – Prácticas de laboratorio 89 Seguridad informática – Prácticas de laboratorio 90

11.0 GENERACION DE UN EMAIL

SPAMMING

En este proyecto se propone la descripción del proceso para la generación de

Email-spamming. Para esta tarea se empleará la distribución Kali Linux, donde a

través de la terminal se ejecutan algunas configuraciones para efectos de ataque.

¿En qué consiste el Email-spamming?

Actualmente, el correo electrónico (Email) es considerado como uno de los puntos

de entrada más vulnerables tanto para particulares, como para una empresa (que ha

montado un servidor SMTP). Y aunque los ataques por esta vía han sido recurrentes

y por consiguiente efectivos para el atacante, un plan de medidas de seguridad

óptimo reduce al mínimo el riesgo de ataques por Email-spamming.

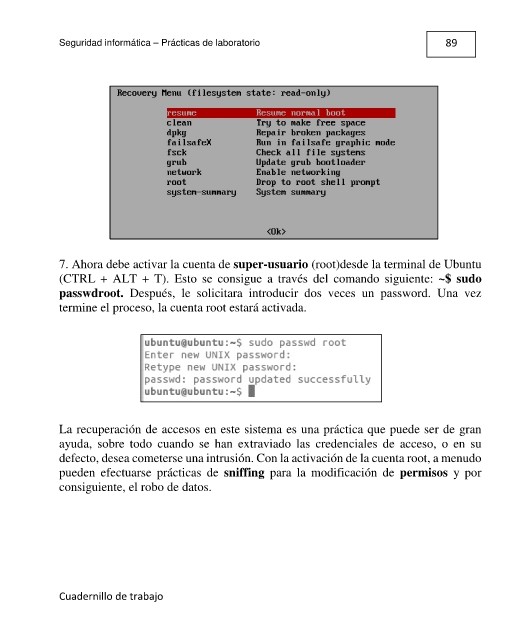

7. Ahora debe activar la cuenta de super-usuario (root)desde la terminal de Ubuntu

(CTRL + ALT + T). Esto se consigue a través del comando siguiente: ~$ sudo El spamming es una práctica maliciosa (ejercida por un atacante) que consiste en

passwdroot. Después, le solicitara introducir dos veces un password. Una vez el envío masivo de mensajes de correo electrónico hacia un objetivo particular.

termine el proceso, la cuenta root estará activada.

Los términos asociados más habituales a este tipo de prácticas son: correo basura

y correo no deseado, los cuáles hacen referencia a los mensajes habitualmente de

tipo publicitario (aunque pueden ser de diferente índole).

El correo electrónico no deseado, puede llegar a causar múltiples daños, aunque el

más habitual es sobresaturar la bandeja de entrada del correo. En el peor de los

casos pudiera quedar inhabilitado el servidor de correo.

La recuperación de accesos en este sistema es una práctica que puede ser de gran

ayuda, sobre todo cuando se han extraviado las credenciales de acceso, o en su

defecto, desea cometerse una intrusión. Con la activación de la cuenta root, a menudo

pueden efectuarse prácticas de sniffing para la modificación de permisos y por

consiguiente, el robo de datos.

Cuadernillo de trabajo