Page 94 - SEGURIDAD_INFORMÁTICA_2020_COLOR_Protegido

P. 94

Seguridad informática – Prácticas de laboratorio 93 Seguridad informática – Prácticas de laboratorio 94

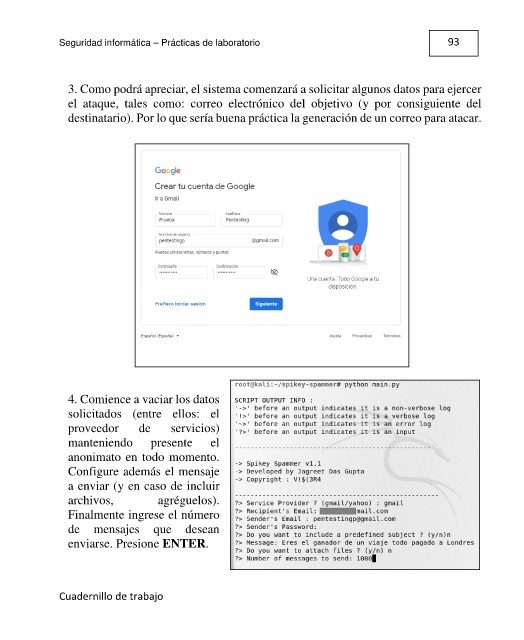

3. Como podrá apreciar, el sistema comenzará a solicitar algunos datos para ejercer 5. Note el momento en el que se lleva a cabo la detonación del spam. En esta sección

el ataque, tales como: correo electrónico del objetivo (y por consiguiente del podrá ver un conjunto de cadenas MIME, al igual que los correos dados de alta para

destinatario). Por lo que sería buena práctica la generación de un correo para atacar. la prueba. Al final, se aprecia el envío de cada uno de los paquetes enviados.

6. Para comprobar el éxito de este ataque, aquí se muestra el screenshot de la

bandeja de entrada del correo de la víctima. Note que se han enviado 1000 mensajes

en este caso.

4. Comience a vaciar los datos

solicitados (entre ellos: el

proveedor de servicios)

manteniendo presente el

anonimato en todo momento.

Configure además el mensaje

a enviar (y en caso de incluir

archivos, agréguelos).

Finalmente ingrese el número

de mensajes que desean

enviarse. Presione ENTER.

Cuadernillo de trabajo