Page 92 - SEGURIDAD_INFORMÁTICA_2020_COLOR_Protegido

P. 92

Seguridad informática – Prácticas de laboratorio 91 Seguridad informática – Prácticas de laboratorio 92

Modo habitual de ataque Ataque Email-spamming desde Kali-Linux

Lo único que necesita conocer el ciber-delincuente para llevar a cabo un ataque Como se sabe, Kali-Linux es una distribución para Pentesters, sobre la cual, en

Email-spamming, es sin duda la dirección de correo electrónico de su víctima (y esta ocasión se utiliza para llevar a cabo un ataque Email-spamming con fines

desde luego, una herramienta que le permita explotar esta vulnerabilidad). Para su ilustrativos y didácticos. Para efectos de demostración se ocupará la consola de

recopilación, a menudo hace uso de la ingeniería social. comandos nativa del sistema, sobre el cual se ejecutará un script que es capaz de

Un ejemplo clásico que suele presentarse con frecuencia en las redes sociales es el generar una cantidad voluminosa de spam.

ya conocido bulo o hoax. El cual se define como una práctica que consiste en la

publicación de contenido falso e incitante, el cuál es a menudo distribuido 1. Para iniciar se requiere ejecutar un comando que permite clonar el repositorio

en cadena por sus sucesivos receptores (por lo regular es formulado para hacer donde se ubica el script (alojado en Internet). Para estoescriba la secuencia: #git

creer a todo usuario que su contenido parece provenir de una fuente seria y fiable). clone https://github.com/jagreetdg/spikey-spammer.git seguido de un ENTER.

Este tipo de publicaciones a menudo solicita ser reenviado a los contactos del

destinatario (o en su defecto a presionar Me gusta).

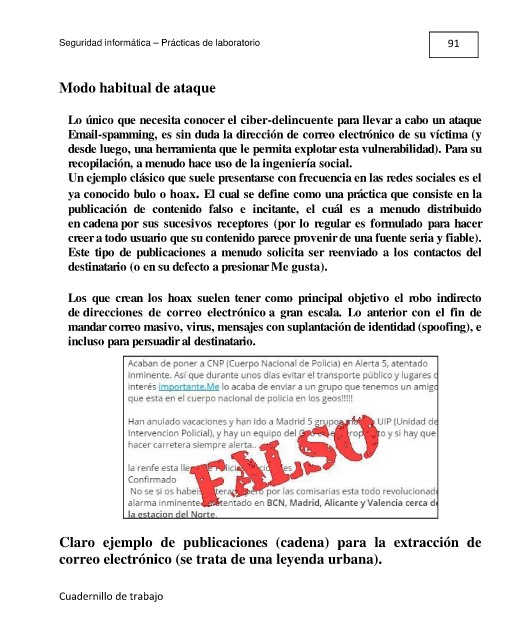

Los que crean los hoax suelen tener como principal objetivo el robo indirecto

de direcciones de correo electrónico a gran escala. Lo anterior con el fin de

mandar correo masivo, virus, mensajes con suplantación de identidad (spoofing), e

incluso para persuadir al destinatario. 2. Hecho lo anterior, verifique la creación de la carpeta spikey-spammer con el

comando #ls. Trate de ingresar a este directorio (con #cd spikey-spammer) y

finalmente ejecute la herramienta. La ejecución se consigue introduciendo el

comando: #pythonmain.py. Desde aquí podrá ver algunos parámetros de salida

del script.

Claro ejemplo de publicaciones (cadena) para la extracción de

correo electrónico (se trata de una leyenda urbana).

Cuadernillo de trabajo