Page 369 - Untitled

P. 369

CAPÍTULO 7: SEGURIDAD EN CAPA 3

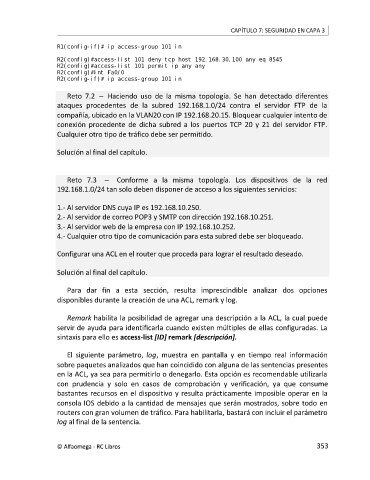

R1(config-if)# ip access-group 101 in

R2(config)#access-list 101 deny tcp host 192.168.30.100 any eq 8545

R2(config)#access-list 101 permit ip any any

R2(config)#int Fa0/0

R2(config-if)# ip access-group 101 in

Reto 7.2 ̶Haciendo uso de la misma topología. Se han detectado diferentes

ataques procedentes de la subred 192.168.1.0/24 contra el servidor FTP de la

compañía, ubicado en la VLAN20 con IP 192.168.20.15. Bloquear cualquier intento de

conexión procedente de dicha subred a los puertos TCP 20 y 21 del servidor FTP.

Cualquier otro tipo de tráfico debe ser permitido.

Solución al final del capítulo.

Reto 7.3 ̶ Conforme a la misma topología. Los dispositivos de la red

192.168.1.0/24 tan solo deben disponer de acceso a los siguientes servicios:

1.- Al servidor DNS cuya IP es 192.168.10.250.

2.- Al servidor de correo POP3 y SMTP con dirección 192.168.10.251.

3.- Al servidor web de la empresa con IP 192.168.10.252.

4.- Cualquier otro tipo de comunicación para esta subred debe ser bloqueado.

Configurar una ACL en el router que proceda para lograr el resultado deseado.

Solución al final del capítulo.

Para dar fin a esta sección, resulta imprescindible analizar dos opciones

disponibles durante la creación de una ACL, remark y log.

Remark habilita la posibilidad de agregar una descripción a la ACL, la cual puede

servir de ayuda para identificarla cuando existen múltiples de ellas configuradas. La

sintaxis para ello es access-list [ID] remark [descripción].

El siguiente parámetro, log, muestra en pantalla y en tiempo real información

sobre paquetes analizados que han coincidido con alguna de las sentencias presentes

en la ACL, ya sea para permitirlo o denegarlo. Esta opción es recomendable utilizarla

con prudencia y solo en casos de comprobación y verificación, ya que consume

bastantes recursos en el dispositivo y resulta prácticamente imposible operar en la

consola IOS debido a la cantidad de mensajes que serán mostrados, sobre todo en

routers con gran volumen de tráfico. Para habilitarla, bastará con incluir el parámetro

log al final de la sentencia.

353