Page 374 - Untitled

P. 374

REDES CISCO: Curso práctico de formación para la certificación CCNA

requiere crear un usuario con el máximo nivel de privilegios, sin embargo, esta

configuración no es contenido de CCNA.

Otro de los servicios habilitados por defecto es CDP (Cisco Discovery Protocol),

utilizado por switchs y routers Cisco para obtener información de dispositivos

vecinos, como su dirección IP, interfaces o modelo. Resulta evidente que gracias al

mismo cualquier atacante podría obtener información relevante de la red, por lo

tanto, se desaconseja su ejecución. En caso de necesitar dichos datos y no poder

obtenerlos por otros medios, se recomienda habilitarlo puntualmente y acto seguido

volver a desactivarlo, aplicando para ello la sentencia no cdp run, desde el modo de

configuración global, o no cdp enable, desde el modo de configuración de la interfaz

implicada.

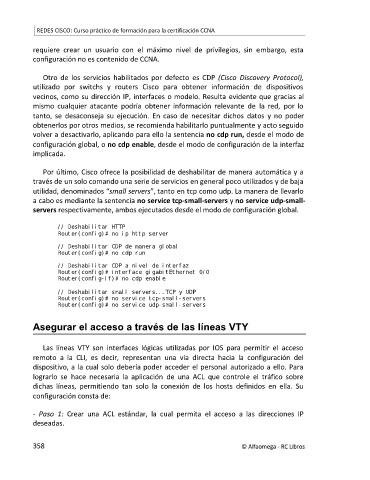

Por último, Cisco ofrece la posibilidad de deshabilitar de manera automática y a

través de un solo comando una serie de servicios en general poco utilizados y de baja

utilidad, denominados “small servers”, tanto en tcp como udp. La manera de llevarlo

a cabo es mediante la sentencia no service tcp-small-servers y no service udp-small-

servers respectivamente, ambos ejecutados desde el modo de configuración global.

// Deshabilitar HTTP

Router(config)# no ip http server

// Deshabilitar CDP de manera global

Router(config)# no cdp run

// Deshabilitar CDP a nivel de interfaz

Router(config)# interface gigabitEthernet 0/0

Router(config-if)# no cdp enable

// Deshabilitar small servers...TCP y UDP

Router(config)# no service tcp-small-servers

Router(config)# no service udp-small-servers

Asegurar el acceso a través de las líneas VTY

Las líneas VTY son interfaces lógicas utilizadas por IOS para permitir el acceso

remoto a la CLI, es decir, representan una vía directa hacia la configuración del

dispositivo, a la cual solo debería poder acceder el personal autorizado a ello. Para

lograrlo se hace necesaria la aplicación de una ACL que controle el tráfico sobre

dichas líneas, permitiendo tan solo la conexión de los hosts definidos en ella. Su

configuración consta de:

- Paso 1: Crear una ACL estándar, la cual permita el acceso a las direcciones IP

deseadas.

358