Page 373 - Untitled

P. 373

CAPÍTULO 7: SEGURIDAD EN CAPA 3

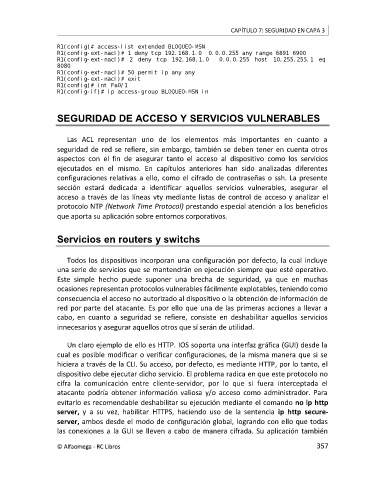

R1(config)# access-list extended BLOQUEO-MSN

R1(config-ext-nacl)# 1 deny tcp 192.168.1.0 0.0.0.255 any range 6891 6900

R1(config-ext-nacl)# 2 deny tcp 192.168.1.0 0.0.0.255 host 10.255.255.1 eq

8080

R1(config-ext-nacl)# 50 permit ip any any

R1(config-ext-nacl)# exit

R1(config)# int Fa0/1

R1(config-if)# ip access-group BLOQUEO-MSN in

SEGURIDAD DE ACCESO Y SERVICIOS VULNERABLES

Las ACL representan uno de los elementos más importantes en cuanto a

seguridad de red se refiere, sin embargo, también se deben tener en cuenta otros

aspectos con el fin de asegurar tanto el acceso al dispositivo como los servicios

ejecutados en el mismo. En capítulos anteriores han sido analizadas diferentes

configuraciones relativas a ello, como el cifrado de contraseñas o ssh. La presente

sección estará dedicada a identificar aquellos servicios vulnerables, asegurar el

acceso a través de las líneas vty mediante listas de control de acceso y analizar el

protocolo NTP (Network Time Protocol) prestando especial atención a los beneficios

que aporta su aplicación sobre entornos corporativos.

Servicios en routers y switchs

Todos los dispositivos incorporan una configuración por defecto, la cual incluye

una serie de servicios que se mantendrán en ejecución siempre que esté operativo.

Este simple hecho puede suponer una brecha de seguridad, ya que en muchas

ocasiones representan protocolos vulnerables fácilmente explotables, teniendo como

consecuencia el acceso no autorizado al dispositivo o la obtención de información de

red por parte del atacante. Es por ello que una de las primeras acciones a llevar a

cabo, en cuanto a seguridad se refiere, consiste en deshabilitar aquellos servicios

innecesarios y asegurar aquellos otros que sí serán de utilidad.

Un claro ejemplo de ello es HTTP. IOS soporta una interfaz gráfica (GUI) desde la

cual es posible modificar o verificar configuraciones, de la misma manera que si se

hiciera a través de la CLI. Su acceso, por defecto, es mediante HTTP, por lo tanto, el

dispositivo debe ejecutar dicho servicio. El problema radica en que este protocolo no

cifra la comunicación entre cliente-servidor, por lo que si fuera interceptada el

atacante podría obtener información valiosa y/o acceso como administrador. Para

evitarlo es recomendable deshabilitar su ejecución mediante el comando no ip http

server, y a su vez, habilitar HTTPS, haciendo uso de la sentencia ip http secure-

server, ambos desde el modo de configuración global, logrando con ello que todas

las conexiones a la GUI se lleven a cabo de manera cifrada. Su aplicación también

357