Page 20 - 1 REVISTA TÉCNICO/PRACTICO DE LA CARRERA DE TECNOLOGÍAS DE LA INFORMACIÓN

P. 20

responsable de la información y el consentimiento para proteger los

informado. sistemas, las redes y la

información contra

Si bien la inteligencia artificial fortalece la seguridad accesos no autorizados y

mediante la supervisión y la prevención de ataques, ataques.

también puede ser utilizada por ciberdelincuentes para 2 Privacidad Derecho de los usuarios a

desarrollar amenazas más complejas, lo que resalta la Digital manejar su información

importancia de crear sistemas éticos y seguros que personal y tomar

protejan la privacidad de los usuarios [6]. decisiones acerca de la

manera en que se

2 Metodología recopila, guarda, utiliza y

comparte.

En esta sección se describe el procedimiento que se ha 3 Malware Software malicioso

llevado a cabo para examinar la privacidad y la diseñado para dañar,

ciberseguridad en la era digital. Se enfoca la robar información o

investigación en determinar amenazas, riesgos y comprometer sistemas.

medidas de protección de datos en contextos digitales 4 Phishing Método de suplantación

a través de una perspectiva cualitativa y analítica. de identidad que tiene

como objetivo conseguir

Con ese fin, se consultaron prácticas de prevención de datos confidenciales de

ciberataques, casos de estudio, literatura académica y los usuarios.

normativas internacionales. Asimismo, se incorporan 5 Ransomware Tipo de malware que cifra

tablas y espacios para imágenes que ayudan a entender archivos y pide un rescate

las estrategias de defensa, los tipos de ataques y los para liberar los mismos.

conceptos.

2.1 Procedimiento General

La investigación se realizó en tres etapas principales:

• Recopilación de información: Se revisaron

textos, documentos técnicos y artículos

científicos acerca de la privacidad digital y la

ciberseguridad.

• Análisis de casos prácticos y ejemplos: Se

examinaron ataques históricos y brechas de

seguridad recientes, además de las acciones

de resguardo puestas en marcha por las

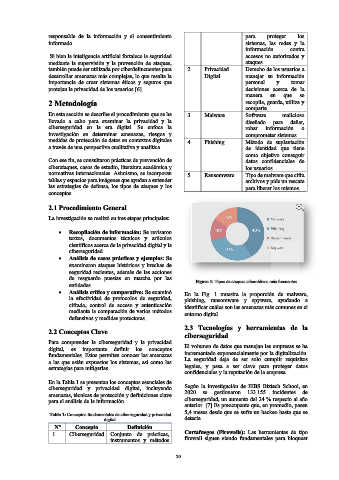

entidades. Figura 1: Tipos de ataques cibernéticos más frecuentes

• Análisis crítico y comparativo: Se examinó En la Fig. 1 muestra la proporción de malware,

la efectividad de protocolos de seguridad, phishing, ransomware y spyware, ayudando a

cifrado, control de acceso y autenticación identificar cuáles son las amenazas más comunes en el

mediante la comparación de varios métodos entorno digital.

defensivos y medidas protectoras.

2.3 Tecnologías y herramientas de la

2.2 Conceptos Clave

ciberseguridad

Para comprender la ciberseguridad y la privacidad

digital, es importante definir los conceptos El volumen de datos que manejan las empresas se ha

incrementado exponencialmente por la digitalización.

fundamentales. Estos permiten conocer las amenazas

a las que están expuestos los sistemas, así como las La seguridad deja de ser solo cumplir requisitos

legales, y pasa a ser clave para proteger datos

estrategias para mitigarlas.

confidenciales y la reputación de la empresa.

En la Tabla 1 se presentan los conceptos esenciales de Según la investigación de IEBS Biztech School, en

ciberseguridad y privacidad digital, incluyendo

amenazas, técnicas de protección y definiciones clave 2020 se gestionaron 133.155 incidentes de

ciberseguridad, un aumento del 24 % respecto al año

para el análisis de la información.

anterior. [7] Es preocupante que, en promedio, pasen

5,4 meses desde que se sufre un hackeo hasta que se

Tabla 1: Conceptos fundamentales de ciberseguridad y privacidad

digital. detecta.

N° Concepto Definición

1 Ciberseguridad Conjunto de prácticas, Cortafuegos (Firewalls): Las herramientas de tipo

instrumentos y métodos firewall siguen siendo fundamentales para bloquear

20