Page 22 - 1 REVISTA TÉCNICO/PRACTICO DE LA CARRERA DE TECNOLOGÍAS DE LA INFORMACIÓN

P. 22

Vulnerabilidades del software: Las fallas de software mitigar el riesgo inherente al factor humano. La

son errores de codificación o defectos lógicos que ciberseguridad es una responsabilidad compartida.

pueden manipularse para violar la seguridad. Los

ejemplos comunes incluyen inyección SQL, En respuesta a la vulnerabilidad humana y en

desbordamientos de búfer y Mecanismos de complemento a las defensas tecnológicas, la siguiente

autenticación débiles. Tabla 3 detalla una serie de recomendaciones prácticas

que consolidan la ciberhigiene esencial. Estas acciones

Los atacantes aprovechan estos problemas para representan la primera línea de defensa que todo

ejecutar comandos no autorizados o acceder a sistemas usuario debe dominar en la era digital.

restringidos.

Tabla 3: Recomendaciones Prácticas para la Conciencia Social y

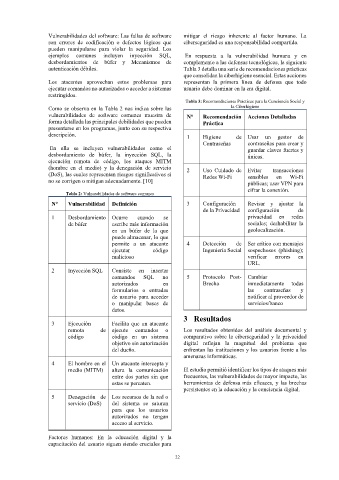

Como se observa en la Tabla 2 nos indica sobre las la Ciberhigiene

vulnerabilidades de software comunes muestra de N° Recomendación Acciones Detalladas

forma detallada las principales debilidades que pueden Práctica

presentarse en los programas, junto con su respectiva

descripción. 1 Higiene de Usar un gestor de

Contraseñas contraseñas para crear y

En ella se incluyen vulnerabilidades como el guardar claves fuertes y

desbordamiento de búfer, la inyección SQL, la únicas.

ejecución remota de código, los ataques MITM

(hombre en el medio) y la denegación de servicio 2 Uso Cuidado de Evitar transacciones

(DoS), las cuales representan riesgos significativos si Redes Wi-Fi sensibles en Wi-Fi

no se corrigen o mitigan adecuadamente. [10] públicas; usar VPN para

cifrar la conexión.

Tabla 2: Vulnerabilidades de software comunes

N° Vulnerabilidad Definición 3 Configuración Revisar y ajustar la

de la Privacidad configuración de

1 Desbordamiento Ocurre cuando se privacidad en redes

de búfer escribe más información sociales; deshabilitar la

en un búfer de la que geolocalización.

puede almacenar, lo que

permite a un atacante 4 Detección de Ser crítico con mensajes

ejecutar código Ingeniería Social sospechosos (phishing);

malicioso verificar errores en

URL.

2 Inyección SQL Consiste en insertar

comandos SQL no 5 Protocolo Post- Cambiar

autorizados en Brecha inmediatamente todas

formularios o entradas las contraseñas y

de usuario para acceder notificar al proveedor de

o manipular bases de servicios/banco

datos.

3 Resultados

3 Ejecución Facilita que un atacante

remota de ejecute comandos o Los resultados obtenidos del análisis documental y

código código en un sistema comparativo sobre la ciberseguridad y la privacidad

objetivo sin autorización digital reflejan la magnitud del problema que

del dueño. enfrentan las instituciones y los usuarios frente a las

amenazas informáticas.

4 El hombre en el Un atacante intercepta y

medio (MITM) altera la comunicación El estudio permitió identificar los tipos de ataques más

entre dos partes sin que frecuentes, las vulnerabilidades de mayor impacto, las

estas se percaten. herramientas de defensa más eficaces, y las brechas

persistentes en la educación y la conciencia digital.

5 Denegación de Los recursos de la red o

servicio (DoS) del sistema se saturan

para que los usuarios

autorizados no tengan

acceso al servicio.

Factores humanos: En la educación digital y la

capacitación del usuario siguen siendo cruciales para

22