Page 121 - Untitled

P. 121

CAPÍTULO 2: CONFIGURACIÓN DE SWITCHS CISCO

Cuando es ejecutado, IOS cifra de manera inmediata todas las contraseñas

existentes en el fichero running-config.

Mientras el servicio se mantenga activo, todas las contraseñas creadas serán

almacenadas con cifrado.

Para deshabilitarlo resulta necesario introducir la sentencia no service

password-encryption. En este caso, las contraseñas que fueron cifradas

permanecerán igual, pero las nuevas serán almacenadas en texto-plano.

El objetivo consiste en dotar al switch de la máxima seguridad posible, por lo

tanto, habilitar dicho servicio es considerada una buena práctica…

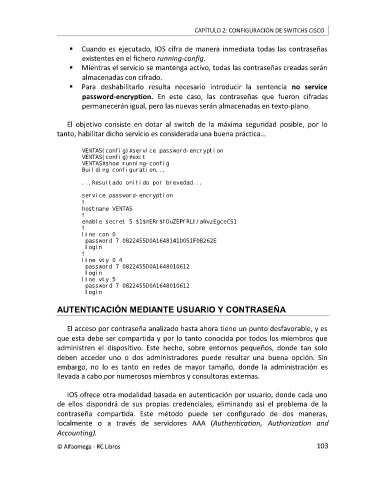

VENTAS(config)#service password-encryption

VENTAS(config)#exit

VENTAS#show running-config

Building configuration...

...Resultado omitido por brevedad...

service password-encryption

!

hostname VENTAS

!

enable secret 5 $1$mERr$fDuZEPfRLI/aWvzEgceCS1

!

line con 0

password 7 0822455D0A1648141D051F0B262E

login

!

line vty 0 4

password 7 0822455D0A1648010612

login

line vty 5

password 7 0822455D0A1648010612

login

AUTENTICACIÓN MEDIANTE USUARIO Y CONTRASEÑA

El acceso por contraseña analizado hasta ahora tiene un punto desfavorable, y es

que esta debe ser compartida y por lo tanto conocida por todos los miembros que

administren el dispositivo. Este hecho, sobre entornos pequeños, donde tan solo

deben acceder uno o dos administradores puede resultar una buena opción. Sin

embargo, no lo es tanto en redes de mayor tamaño, donde la administración es

llevada a cabo por numerosos miembros y consultoras externas.

IOS ofrece otra modalidad basada en autenticación por usuario, donde cada uno

de ellos dispondrá de sus propias credenciales, eliminando así el problema de la

contraseña compartida. Este método puede ser configurado de dos maneras,

localmente o a través de servidores AAA (Authentication, Authorization and

Accounting).

103