Page 125 - Untitled

P. 125

CAPÍTULO 2: CONFIGURACIÓN DE SWITCHS CISCO

Configuración de TACACS+

Para habilitar tacacs+ como método de autenticación bastará con llevar a cabo el

siguiente procedimiento, ejecutado desde el modo de configuración global (a

excepción del paso 4):

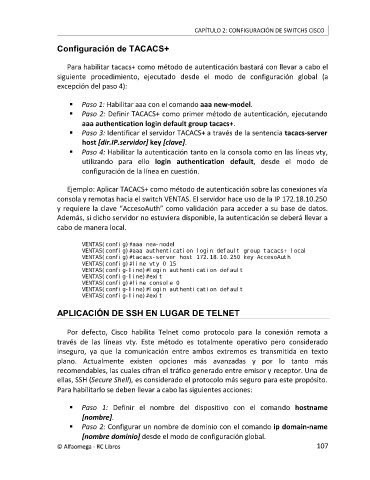

Paso 1: Habilitar aaa con el comando aaa new-model.

Paso 2: Definir TACACS+ como primer método de autenticación, ejecutando

aaa authentication login default group tacacs+.

Paso 3: Identificar el servidor TACACS+ a través de la sentencia tacacs-server

host [dir.IP.servidor] key [clave].

Paso 4: Habilitar la autenticación tanto en la consola como en las líneas vty,

utilizando para ello login authentication default, desde el modo de

configuración de la línea en cuestión.

Ejemplo: Aplicar TACACS+ como método de autenticación sobre las conexiones vía

consola y remotas hacia el switch VENTAS. El servidor hace uso de la IP 172.18.10.250

y requiere la clave “AccesoAuth” como validación para acceder a su base de datos.

Además, si dicho servidor no estuviera disponible, la autenticación se deberá llevar a

cabo de manera local.

VENTAS(config)#aaa new-model

VENTAS(config)#aaa authentication login default group tacacs+ local

VENTAS(config)#tacacs-server host 172.18.10.250 key AccesoAuth

VENTAS(config)#line vty 0 15

VENTAS(config-line)#login authentication default

VENTAS(config-line)#exit

VENTAS(config)#line console 0

VENTAS(config-line)#login authentication default

VENTAS(config-line)#exit

APLICACIÓN DE SSH EN LUGAR DE TELNET

Por defecto, Cisco habilita Telnet como protocolo para la conexión remota a

través de las líneas vty. Este método es totalmente operativo pero considerado

inseguro, ya que la comunicación entre ambos extremos es transmitida en texto

plano. Actualmente existen opciones más avanzadas y por lo tanto más

recomendables, las cuales cifran el tráfico generado entre emisor y receptor. Una de

ellas, SSH (Secure Shell), es considerado el protocolo más seguro para este propósito.

Para habilitarlo se deben llevar a cabo las siguientes acciones:

Paso 1: Definir el nombre del dispositivo con el comando hostname

[nombre].

Paso 2: Configurar un nombre de dominio con el comando ip domain-name

[nombre dominio] desde el modo de configuración global.

107