Page 122 - Untitled

P. 122

REDES CISCO: Curso práctico de formación para la certificación CCNA

Cuando se opta por la primera de ellas, el Switch genera una base de datos en el

propio dispositivo que almacena tanto los usuarios como las contraseñas definidas.

Su configuración consta de los siguientes pasos:

Paso 1: Crear los usuarios necesarios con el comando username [nombre]

password [contraseña] o username [nombre] secret [contraseña] desde el

modo de configuración global. La diferencia entre ambos radica en que secret

la almacena con cifrado SHA-256 mientras que password lo hace en texto-

plano.

Paso 2: Habilitar la autenticación sobre la conexión de consola y líneas vty,

aplicando el comando login local desde el modo de configuración de cada

una de ellas.

VENTAS(config)#username prueba secret Tenerife

VENTAS(config)#username prueba1 secret LasPalmas

VENTAS(config)#line console 0

VENTAS(config-line)#login local

VENTAS(config-line)#exit

VENTAS(config)#line vty 0 15

VENTAS(config-line)#login local

VENTAS(config-line)#exit

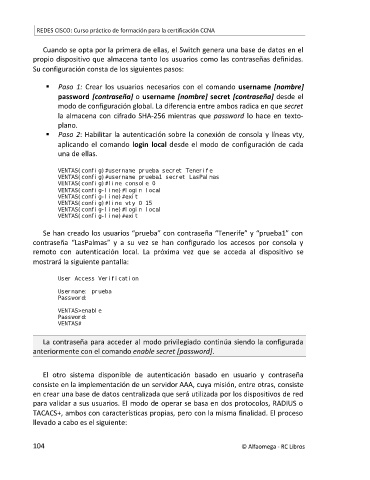

Se han creado los usuarios “prueba” con contraseña “Tenerife” y “prueba1” con

contraseña “LasPalmas” y a su vez se han configurado los accesos por consola y

remoto con autenticación local. La próxima vez que se acceda al dispositivo se

mostrará la siguiente pantalla:

User Access Verification

Username: prueba

Password:

VENTAS>enable

Password:

VENTAS#

La contraseña para acceder al modo privilegiado continúa siendo la configurada

anteriormente con el comando enable secret [password].

El otro sistema disponible de autenticación basado en usuario y contraseña

consiste en la implementación de un servidor AAA, cuya misión, entre otras, consiste

en crear una base de datos centralizada que será utilizada por los dispositivos de red

para validar a sus usuarios. El modo de operar se basa en dos protocolos, RADIUS o

TACACS+, ambos con características propias, pero con la misma finalidad. El proceso

llevado a cabo es el siguiente:

104