Page 124 - Untitled

P. 124

REDES CISCO: Curso práctico de formación para la certificación CCNA

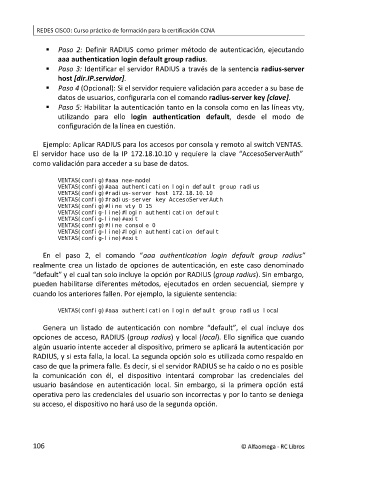

Paso 2: Definir RADIUS como primer método de autenticación, ejecutando

aaa authentication login default group radius.

Paso 3: Identificar el servidor RADIUS a través de la sentencia radius-server

host [dir.IP.servidor].

Paso 4 (Opcional): Si el servidor requiere validación para acceder a su base de

datos de usuarios, configurarla con el comando radius-server key [clave].

Paso 5: Habilitar la autenticación tanto en la consola como en las líneas vty,

utilizando para ello login authentication default, desde el modo de

configuración de la línea en cuestión.

Ejemplo: Aplicar RADIUS para los accesos por consola y remoto al switch VENTAS.

El servidor hace uso de la IP 172.18.10.10 y requiere la clave “AccesoServerAuth”

como validación para acceder a su base de datos.

VENTAS(config)#aaa new-model

VENTAS(config)#aaa authentication login default group radius

VENTAS(config)#radius-server host 172.18.10.10

VENTAS(config)#radius-server key AccesoServerAuth

VENTAS(config)#line vty 0 15

VENTAS(config-line)#login authentication default

VENTAS(config-line)#exit

VENTAS(config)#line console 0

VENTAS(config-line)#login authentication default

VENTAS(config-line)#exit

En el paso 2, el comando “aaa authentication login default group radius”

realmente crea un listado de opciones de autenticación, en este caso denominado

“default” y el cual tan solo incluye la opción por RADIUS (group radius). Sin embargo,

pueden habilitarse diferentes métodos, ejecutados en orden secuencial, siempre y

cuando los anteriores fallen. Por ejemplo, la siguiente sentencia:

VENTAS(config)#aaa authentication login default group radius local

Genera un listado de autenticación con nombre “default”, el cual incluye dos

opciones de acceso, RADIUS (group radius) y local (local). Ello significa que cuando

algún usuario intente acceder al dispositivo, primero se aplicará la autenticación por

RADIUS, y si esta falla, la local. La segunda opción solo es utilizada como respaldo en

caso de que la primera falle. Es decir, si el servidor RADIUS se ha caído o no es posible

la comunicación con él, el dispositivo intentará comprobar las credenciales del

usuario basándose en autenticación local. Sin embargo, si la primera opción está

operativa pero las credenciales del usuario son incorrectas y por lo tanto se deniega

su acceso, el dispositivo no hará uso de la segunda opción.

106